Kétségtelen, hogy sok számítógép-használóakik az interneten dolgoznak (és nem csak), hallottak az AES adat titkosítás kifejezésről. Milyen rendszerről van szó, milyen algoritmusokat használ és mire használható, az emberek meglehetősen szűk körének van ötlete. Az átlagfelhasználónak ezt nem kell nagyjából tudnia. Mindazonáltal figyelembe vesszük ezt a kriptográfiai rendszert anélkül, hogy elmélyülnénk a komplex matematikai számításokban és képletekben, hogy ez bárki számára érthető legyen.

Mi az AES titkosítás?

Először maga a rendszerolyan algoritmuskészlet, amely elrejti a felhasználók által továbbított, fogadott vagy számítógépen tárolt adatok kezdeti megjelenését. Leggyakrabban az internetes technológiákban használják, amikor az információk teljes titkosságának biztosítására van szükség, és az úgynevezett szimmetrikus titkosítási algoritmusokra utal.

Az AES titkosítási típus feltételezi a következő használatát:az információk védett formába konvertálása és ugyanazon kulcs visszafejtése, amelyet mind a küldő, mind a fogadó fél ismer, ellentétben a szimmetrikus titkosítással, amely két kulcs - magán és nyilvános - használatát írja elő. Így könnyen megállapítható, hogy ha mindkét fél tudja a helyes kulcsot, a titkosítási és visszafejtési folyamat meglehetősen egyszerű.

Egy kis történelem

Először 2000-ben említették az AES titkosítást, amikor a Rijndael algoritmus lett a győztes a DES utódjának megválasztásáért folyó versenyben, amely 1977 óta az Egyesült Államokban szokásos.

2001-ben az AES rendszert hivatalosan elfogadták új szövetségi adattitkosítási szabványként, és azóta mindenhol használják.

Az AES titkosítás típusai

Az algoritmusok fejlődése többet is tartalmazottközbülső szakaszok, amelyek főleg a kulcshossz növekedésével jártak. Ma három fő típus létezik: AES-128 titkosítás, AES-192 és AES-256.

A név önmagáért beszél.A numerikus megnevezés megfelel a használt kulcs hosszának, bitben kifejezve. Ezenkívül az AES titkosítás blokk típusú, amely közvetlenül egy rögzített hosszúságú információs blokkokkal működik, és mindegyiket titkosítja, ellentétben a streaming algoritmusokkal, amelyek egy nyitott üzenet egyetlen karakterén működnek, és ezeket titkosított formává alakítják. Az AES-ben a blokk hossza 128 bit.

Tudományos szempontból ugyanazok az algoritmusokamely AES-256 titkosítást használ, a műveletek és a kódok polinomiális ábrázolásán alapuló műveleteket implikál kétdimenziós tömbök (mátrixok) feldolgozásakor.

Hogyan működik?

A munka algoritmusa azonban meglehetősen bonyolulttöbb alapvető elem használatát tartalmazza. Kezdetben kétdimenziós mátrixot, transzformációs ciklusokat (köröket), kerek kulcsot, valamint kezdeti és fordított keresési táblázatokat használnak.

Az adattitkosítási folyamat több szakaszból áll:

- az összes kerek kulcs kiszámítása;

- bájtcsere a fő S-Box táblázattal;

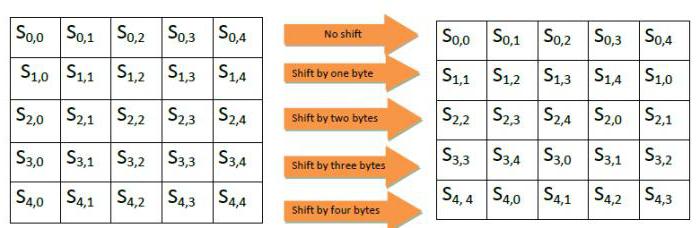

- alakváltozás különböző mennyiségek alkalmazásával (lásd a fenti ábrát);

- az adatok összekeverése a mátrix minden oszlopában (űrlap);

- az alak és a kerek kulcs hozzáadása.

A visszafejtés fordított sorrendben történik, de az S-Box táblázat helyett a fordított beállítások táblázatát alkalmazzák, amelyet fentebb említettünk.

Ha példát mond, ha van egy 4 hosszúságú kulcsaa nyers erő csak 16 fokozatot (fordulót) igényel, vagyis ellenőrizni kell az összes lehetséges kombinációt, kezdve a 0000-tól az 1111-ig. Természetesen az ilyen védelem meglehetősen gyorsan feltörik. De ha nagyobb kulcsokat vesz be, akkor 16 bit 65656 szakasz, 256 bit esetén 1,1x10 lépés.77... És amint az amerikai szakértők kijelentették, körülbelül 149 billió évre lesz szükség a helyes kombináció (kulcs) kiválasztásához.

Mit kell használni a hálózat gyakorlati beállításakor: AES titkosítás vagy TKIP?

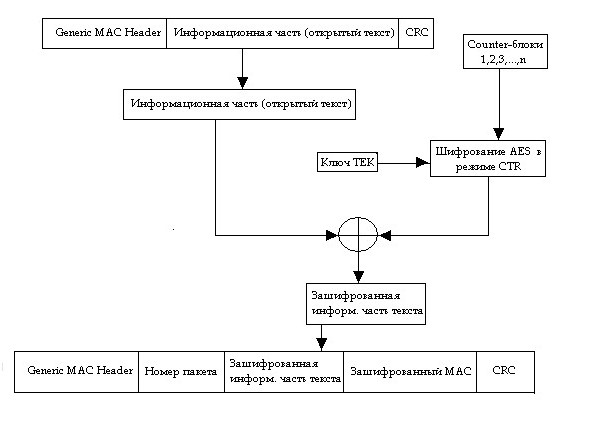

Most térjünk át az AES-256 használatára az átvitt és fogadott adatok titkosításához vezeték nélküli hálózatokban.

Általános szabály, hogy bármilyen útválasztóban (router)több lehetőség közül választhat: csak AES, csak TKIP és AES + TKIP. Ezeket a protokolltól (WEP vagy WEP2) függően használják. De! A TKIP örökölt, mert kevésbé biztonságos és nem támogatja a 802.11n kapcsolatokat, amelyek adatátviteli sebessége meghaladja az 54 Mbps-t. Így az AES és a WPA2-PSK biztonsági mód együttes használatáról szóló következtetés önmagát sugallja, bár mindkét algoritmust párban is használhatja.

Megbízhatósági és biztonsági kérdések az AES algoritmusokhoz

A szakértők hangos kijelentései ellenéreAz AES algoritmusok elméletileg még mindig sérülékenyek, mivel a titkosítás természetének egyszerű algebrai leírása van. Ezt Niels Fergusson jegyezte meg. 2002-ben pedig Joseph Pepschik és Nicolas Courtois közzétett egy cikket, amely igazolja az esetleges XSL-támadást. Igaz, sok vitát váltott ki a tudományos világban, és egyesek hibásnak tartották számításaikat.

2005-ben ezt javasoltáka támadás nem csak matematikai számításokat, hanem harmadik fél csatornáit is felhasználhatja. Ugyanakkor az egyik támadás 800 művelet után kiszámolta a kulcsot, a másik pedig 2 után kapta meg32 műveletek (nyolcadik forduló).

Kétségtelen, hogy ma eza rendszert az egyik legfejlettebbnek lehetne tekinteni, ha nem egy dolog. Néhány évvel ezelőtt egy vírustámadási hullám söpört végig az interneten, amelyben egy ransomware vírus (és egy ransomware is), behatolva a számítógépekbe, teljesen titkosította az adatokat, és rendezett pénzösszeget követelt a visszafejtésért. Ugyanakkor az üzenet megjegyezte, hogy a titkosítást az AES1024 algoritmus segítségével hajtották végre, amely - mint azt hitték, egészen a közelmúltig - nem létezik a természetben.

Igaz vagy sem, de még a leghíresebb isaz antivírus szoftver-fejlesztők, köztük a Kaspersky Lab, tehetetlenek voltak, amikor megpróbálták visszafejteni az adatokat. Sok szakértő elismerte, hogy a hírhedt I Love You vírus, amely egy időben számítógépek millióit fertőzte meg a világ minden tájáról, és fontos információkat rombolt le róluk, gyermekinek bizonyult ehhez a fenyegetéshez képest. Ezenkívül az I Love You jobban a multimédia fájlokra irányult, és az új vírus kizárólag a nagyvállalatok bizalmas információihoz jutott hozzáféréshez. Azt azonban senki sem vállalja, hogy teljes nyilvánvalóan állítja, hogy itt az AES-1024 titkosítást használták.

következtetés

Összefoglalva, mindenképpen megtehetimondd, hogy az AES titkosítás messze a legfejlettebb és legbiztonságosabb, függetlenül attól, hogy milyen kulcs hosszúságú. Nem meglepő, hogy ezt a sajátos szabványt a legtöbb kriptorendszerben használják, és belátható időn belül meglehetősen széles kilátásokkal bír a fejlesztésre és fejlesztésre, különösen azért, mert nagyon valószínű, hogy többféle titkosítást lehet egyetlen egésszé egyesíteni (például a szimmetrikus és aszimmetrikus vagy blokk és streaming titkosítás párhuzamos használata).