Utan tvekan många datoranvändarede som arbetar med Internet (och inte bara) har hört talas om termen AES-datakryptering. Vilken typ av system det är, vilka algoritmer det använder och vad det används för, en ganska begränsad krets av människor har en idé. Den genomsnittliga användaren behöver inte veta detta i stort. Ändå kommer vi att överväga detta kryptografiska system utan att gå in i komplexa matematiska beräkningar och formler, så att det skulle vara förståeligt för någon person.

Vad är AES-kryptering?

Till att börja med är själva systemetrepresenterar en uppsättning algoritmer för att dölja det ursprungliga utseendet på data som sänds, tas emot av användaren eller lagras på en dator. Det används oftast inom internetteknik när det krävs för att säkerställa fullständig konfidentialitet för information och hänvisar till så kallade symmetriska krypteringsalgoritmer.

AES-krypteringstyp förutsätter användning förkonvertera information till en skyddad form och omvänd avkodning av samma nyckel, som är känd för både sändande och mottagande sida, i motsats till symmetrisk kryptering, som möjliggör användning av två nycklar - privata och offentliga. Således är det lätt att dra slutsatsen att om båda parter känner till rätt nyckel är krypterings- och dekrypteringsprocessen ganska enkel.

Lite historia

För första gången nämndes AES-kryptering redan 2000, då Rijndael-algoritmen blev vinnaren i tävlingen för att välja efterträdaren till DES, vilket har varit standard i USA sedan 1977.

År 2001 antogs AES-systemet officiellt som den nya federala datakrypteringsstandarden och har använts överallt sedan dess.

Typer av AES-kryptering

Utvecklingen av algoritmer har inkluderat fleramellanliggande steg, som främst förknippades med en ökning av nyckellängden. Idag finns det tre huvudtyper: AES-128-kryptering, AES-192 och AES-256.

Namnet talar för sig själv.Den numeriska beteckningen motsvarar längden på den använda nyckeln, uttryckt i bitar. Dessutom är AES-kryptering en blocktyp som fungerar direkt med informationsblock med en fast längd, krypterar var och en av dem, i motsats till strömmande algoritmer som fungerar på enstaka tecken i ett öppet meddelande och omvandlar dem till krypterad form. I AES är blocklängden 128 bitar.

Vetenskapligt sett samma algoritmersom använder AES-256-kryptering, innebär operationer baserade på polynomrepresentation av operationer och koder vid bearbetning av tvådimensionella matriser (matriser).

Hur fungerar det?

Arbetsalgoritmen är dock ganska kompliceradinnehåller användningen av flera grundläggande element. Inledningsvis används en tvådimensionell matris, transformationscykler (rundor), en rund tangent och initiala och omvända uppslagstabeller.

Datakrypteringsprocessen består av flera steg:

- beräkning av alla runda tangenter;

- bytebyte med S-Box-huvudtabellen;

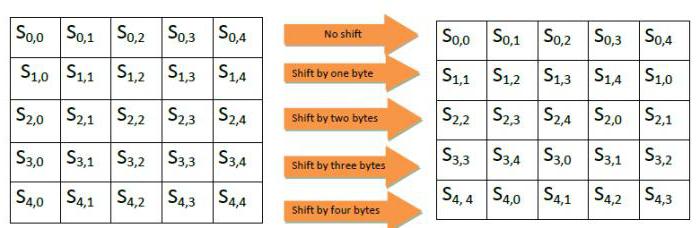

- formförskjutning med olika kvantiteter (se figur ovan);

- blandning av data inom varje kolumn i matrisen (form);

- tillägg av formen och den runda tangenten.

Dekryptering utförs i omvänd ordning, men istället för S-Box-tabellen används tabellen med omvänd inställningar, som nämndes ovan.

Om du ger ett exempel, om du har en nyckel längd 4brute force kräver bara 16 steg (rundor), det vill säga det är nödvändigt att kontrollera alla möjliga kombinationer, från och med 0000 och slutar med 1111. Naturligtvis sprids sådant skydd ganska snabbt. Men om du tar större nycklar, för 16 bitar tar det 65 536 steg och för 256 bitar - 1,1 x 1077... Och som anges av amerikanska experter tar det cirka 149 biljoner år att välja rätt kombination (nyckel).

Vad ska jag använda när man skapar ett nätverk i praktiken: AES-kryptering eller TKIP?

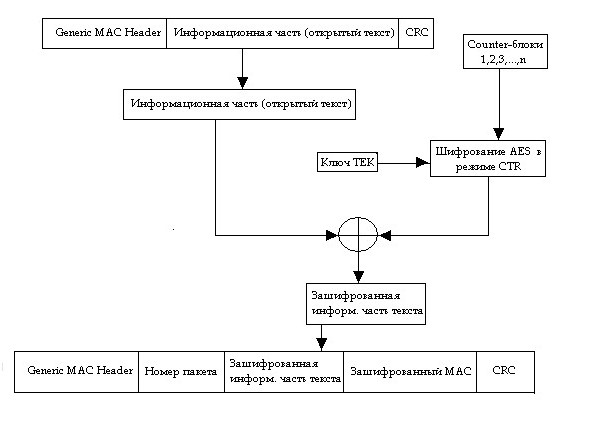

Låt oss nu gå vidare till att använda AES-256 för att kryptera överförd och mottagen data i trådlösa nätverk.

Som regel, i vilken router som helst (router)det finns flera alternativ att välja mellan: endast AES, endast TKIP och AES + TKIP. De används beroende på protokollet (WEP eller WEP2). Men! TKIP är äldre eftersom det är mindre säkert och inte stöder 802.11n-anslutningar med datahastigheter som överstiger 54 Mbps. Slutsatsen om prioriterad användning av AES tillsammans med säkerhetsläget WPA2-PSK antyder sig själv, även om du kan använda båda algoritmerna i par.

Tillförlitlighet och säkerhetsfrågor för AES-algoritmer

Trots högljudda uttalanden från experter,AES-algoritmer är teoretiskt sett fortfarande sårbara, eftersom krypteringens natur har en enkel algebraisk beskrivning. Detta konstaterades av Niels Fergusson. Och 2002 publicerade Joseph Pepschik och Nicolas Courtois en artikel som motiverar en potentiell XSL-attack. Det orsakade riktigt mycket kontroverser i den vetenskapliga världen, och vissa ansåg att deras beräkningar var felaktiga.

År 2005 föreslogs detattacken kan använda tredjepartskanaler, inte bara matematiska beräkningar. Samtidigt beräknade en av attackerna nyckeln efter 800 operationer, och den andra fick den efter 232 operationer (i åttonde omgången).

Utan tvekan, idag dettasystemet och kan anses vara en av de mest avancerade, om inte för en sak. För flera år sedan svepte en våg av virusattacker på Internet, där ett ransomware-virus (och även en ransomware), genomträngande datorer, helt krypterade data, kräver en ordentlig summa pengar för dekryptering. Samtidigt noterade meddelandet att krypteringen utfördes med hjälp av AES1024-algoritmen, som, som man trodde, tills nyligen inte existerar i naturen.

Oavsett om det är sant eller inte, även den mest kändaantivirusprogramvaruutvecklarna, inklusive Kaspersky Lab, var maktlösa när de försökte dekryptera data. Många experter medgav att det ökända I Love You-viruset, som samtidigt smittade miljoner datorer runt om i världen och förstörde viktig information om dem, visade sig vara barnsligt i jämförelse med detta hot. Dessutom var I Love You mer riktad mot multimediafiler, och det nya viruset fick uteslutande tillgång till konfidentiell information från stora företag. Ingen förbinder sig dock att med all uppenbarhet hävda att det var AES-1024-kryptering som användes här.

slutsats

För att sammanfatta, i alla fall kan dusäg att AES-kryptering är den överlägset mest avancerade och säkra, oavsett vilken nyckellängd som används. Det är inte förvånande att denna speciella standard används i de flesta kryptosystem och har ganska breda utsikter för utveckling och förbättring inom överskådlig framtid, särskilt eftersom det kan vara mycket troligt att flera typer av kryptering kan kombineras till en enda helhet (till exempel parallell användning av symmetrisk och asymmetrisk eller kryptering av block och streaming).