Virus själva som ett datahotidag är ingen förvånad. Men om de tidigare påverkade systemet som helhet och orsakade funktionsstörningar i dess prestanda, idag, med tillkomsten av en sådan variation som ett ransomware-virus, handlar ett infiltrerande hot om mer användardata. Det är kanske ännu mer hot än destruktiva Windows-körbara applikationer eller spionprogramappletter.

Vad är ett ransomware-virus?

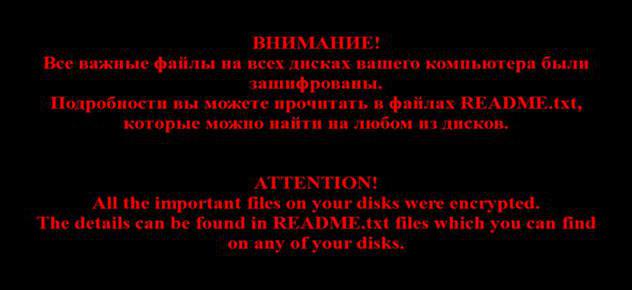

Koden själv, skriven i en självkopieringett virus, innebär kryptering av nästan all användardata med speciella kryptografiska algoritmer, vilket inte påverkar operativsystemets systemfiler.

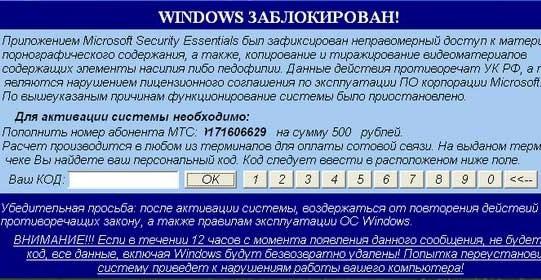

Först var inte logiken för virusets inverkan för mångaganska förståeligt. Allt blev klart först när hackarna som skapade sådana applikationer började kräva pengar för att återställa den ursprungliga filstrukturen. På grund av dess särdrag tillåter det penetrerade ransomware-viruset inte dekryptering av filer. För att göra detta behöver du en speciell avkodare, om du vill, en kod, ett lösenord eller en algoritm som krävs för att återställa önskat innehåll.

Principen för penetration i systemet och drift av viruskoden

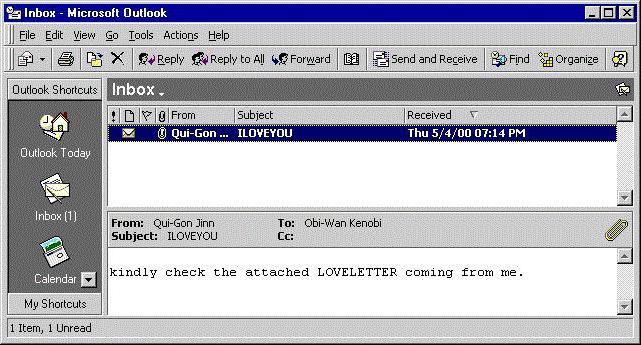

Som regel att "plocka upp" en sådan muck inInternet är tillräckligt svårt. Huvudkällan för spridningen av "infektionen" är e-post på nivå med program installerade på en viss datorterminal som Outlook, Thunderbird, The Bat osv. Observera genast: detta gäller inte för e-postserver på Internet, eftersom de har en tillräckligt hög grad av skydd och tillgång till användardata är endast möjlig på molnlagringsnivå.

En annan sak är en applikation på en datorterminal. Det är här fältet för virusverkan är så brett att det är omöjligt att föreställa sig. Det är sant att det också är värt att göra en reservation här: i de flesta fall riktar virus sig mot stora företag, från vilka du kan "rippa av" pengar för att tillhandahålla dekrypteringskoden. Detta är förståeligt, för inte bara på lokala dataterminaler utan också på sådana företags servrar kan inte bara helt konfidentiell information lagras utan också filer, så att säga, i en enda kopia, som inte kan förstöras i vilket fall som helst . Och sedan blir dekryptering av filer efter ransomware-viruset ganska problematiskt.

Naturligtvis kan även en vanlig användare göra detföremål för en sådan attack, men i de flesta fall är det osannolikt om du följer de enklaste rekommendationerna för att öppna bilagor med tillägg av okänd typ. Även om e-postklienten upptäcker en bilaga med .jpg-tillägget som en standardgrafikfil, måste den först kontrolleras med en standard antivirusskanner installerad i systemet.

Om du inte gör det, när du öppnar den med en dubbelGenom att klicka (standardmetod) startas aktiveringen av koden och krypteringsprocessen börjar, varefter samma Breaking_Bad (krypteringsvirus) inte bara kommer att vara omöjligt att radera, utan filerna kommer inte att kunna återställas efter hot har eliminerats.

De allmänna konsekvenserna av penetrationen av alla virus av denna typ

Som redan nämnts, de flesta virus av dettaskriv in systemet via e-post. Låt oss säga att en stor organisation får ett brev med innehållet som "Vi ändrade kontraktet, skannar i bilagan" eller "En faktura har skickats till dig för leverans av varor (en kopia finns där)" till en specifik registrerad post. Naturligtvis öppnar en intetanande anställd filen och ...

Alla användarfiler på kontorsnivådokument, multimedia, specialiserade AutoCAD-projekt eller andra arkivdata krypteras omedelbart, och om datorterminalen finns i det lokala nätverket kan viruset överföras vidare, krypterar data på andra maskiner (detta märks omedelbart när systemet saktar ner och fryser program eller program som för närvarande körs).

I slutet av krypteringsprocessen, själva viruset,tydligen skickar den en slags rapport, varefter företaget kan få ett meddelande om att ett sådant hot har trängt in i systemet, och att endast en sådan och en sådan organisation kan dechiffrera det. Detta gäller vanligtvis [email protected]. Därefter kommer kravet att betala för dekrypteringstjänster med förslaget att skicka flera filer till klientens e-post, vilket oftast är fiktivt.

Skada vid exponering av kod

Om någon ännu inte har förstått:dekryptering av filer efter ett ransomware-virus är en ganska mödosam process. Även om du inte "leder" till cyberkriminella krav och försöker använda officiella regeringsstrukturer för att bekämpa datorbrott och förhindra dem, kommer vanligtvis inget gott att uppstå.

Om du tar bort alla filer, återställsystem och till och med kopiera originaldata från flyttbara medier (naturligtvis, om det finns en sådan kopia), alla, när viruset aktiveras kommer allt att krypteras igen. Så du borde inte smickra dig själv, speciellt eftersom när samma flash-enhet sätts in i USB-porten kommer användaren inte ens att märka hur viruset kommer att kryptera data på den. Då kommer du definitivt inte att komma runt problem.

Förstfödda i familjen

Låt oss nu uppmärksamma det förstaransomware-virus. Hur man kan bota och dekryptera filer efter exponering för den körbara koden som bifogas i en e-postbilaga med ett dejtingserbjudande, vid tiden för dess utseende, trodde ingen. Medvetenheten om katastrofens omfattning kom bara med tiden.

Det viruset hade det romantiska namnet "Jag älskarDu ". En intet ont anande användare öppnade en bilaga i ett elektroniskt meddelande och fick helt ospelbara multimediafiler (grafik, video och ljud). Då såg sådana handlingar dock mer destruktiva ut (skada användarbaserade mediebibliotek), och ingen krävde pengar för detta.

De senaste modifieringarna

Som ni ser har utvecklingen av teknik blivit tillräckligten lönsam verksamhet, särskilt när man tänker på att många ledare för stora organisationer omedelbart kör för att betala för dekrypteringsåtgärder, helt utan att tänka på det faktum att de på så sätt kan förlora både pengar och information.

Förresten, titta inte på alla dessa "vänsterister"inlägg på Internet säger de, "Jag betalade / betalade det erforderliga beloppet, de skickade en kod till mig, allt återställdes." dumheter! Allt detta är skrivet av virusutvecklarna själva för att locka till sig potentiella, ursäkta mig, "suger". Men enligt en vanlig användares standard är betalningsbeloppen ganska allvarliga: från hundratals till flera tusen eller tiotusentals euro eller dollar.

Låt oss nu titta på de senaste typerna av virus som sådanatyper som har spelats in relativt nyligen. Alla är praktiskt taget lika och tillhör inte bara kategorin ransomware utan också till gruppen så kallad ransomware. I vissa fall agerar de mer korrekt (som paycrypt), som att skicka formella affärsförslag eller meddelanden som någon bryr sig om användarens eller organisationens säkerhet. Ett sådant ransomware-virus vilseleder helt enkelt användaren med sitt meddelande. Om han tar till och med den minsta åtgärden för att betala, kommer allt - "skilsmässan" att vara i sin helhet.

XTBL-virus

Det relativt XTBL-viruset kantillhör den klassiska ransomware-versionen. Vanligtvis går det in i systemet via e-postmeddelanden som innehåller bilagor i form av filer med .scr-tillägget, som är standard Windows-skärmsläckare. Systemet och användaren tycker att allt är i ordning och aktiverar visning eller spara bilagan.

Ack, detta leder till sorgliga konsekvenser:filnamn konverteras till en uppsättning tecken och .xtbl läggs till i huvudtillägget, varefter ett meddelande skickas till önskad e-postadress om möjligheten till dekryptering efter betalning av det angivna beloppet (vanligtvis 5 tusen rubel).

CBF-virus

Denna typ av virus tillhör också genren klassiker.Det visas på systemet efter att e-postbilagor har öppnats och sedan byter namn på användarfiler och lägger till ett tillägg som .nochance eller .perfect i slutet.

Tyvärr dekrypteringen av ransomware-virusetDenna typ av analys av kodens innehåll till och med i det skede av dess utseende i systemet är inte möjlig, eftersom det efter att ha slutfört sina handlingar självförstörs. Även det som många tror är ett universellt verktyg som RectorDecryptor hjälper inte. Återigen får användaren ett brev som kräver betalning, för vilken två dagar ges.

Breaking_Bad-virus

Denna typ av hot fungerar på samma sätt, men byter namn på filer som standard genom att lägga till .breaking_bad i tillägget.

Situationen är inte begränsad till detta.Till skillnad från tidigare virus kan den här skapa ytterligare ett tillägg - .Heisenberg, så det är inte alltid möjligt att hitta alla infekterade filer. Så Breaking_Bad (ransomware-virus) är ett ganska allvarligt hot. För övrigt finns det fall där även det licensierade Kaspersky Endpoint Security 10-paketet tillåter denna typ av hot att passera igenom.

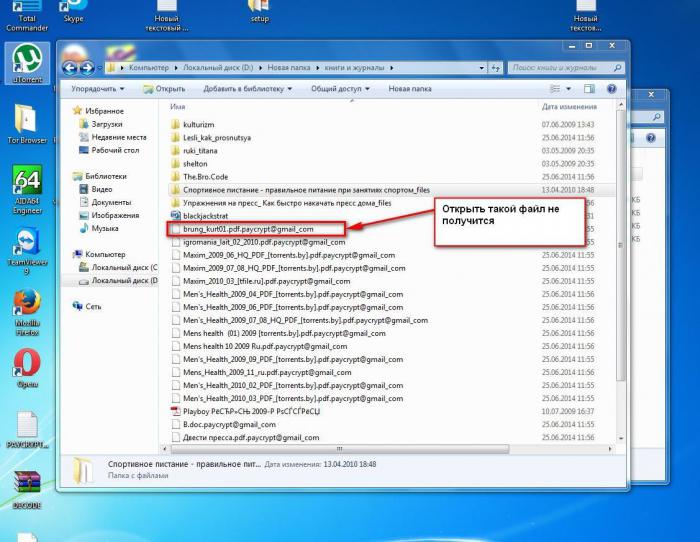

[email protected] virus

Här är ett annat, kanske det allvarligaste hotet,som främst riktar sig till stora kommersiella organisationer. Som regel kommer ett brev till någon avdelning som verkar innehålla ändringar i leveransavtalet eller till och med bara en faktura. Bilagan kan innehålla en vanlig .jpg-fil (t.ex. en bild), men oftare ett körbart .js-skript (Java-applet).

Hur dekrypterar man den här typen av ransomware-virus?Att döma av det faktum att någon okänd RSA-1024-algoritm används där, inte på något sätt. Som namnet antyder är det ett 1024-bitars krypteringssystem. Men om någon kommer ihåg, anses 256-bitars AES idag vara den mest avancerade.

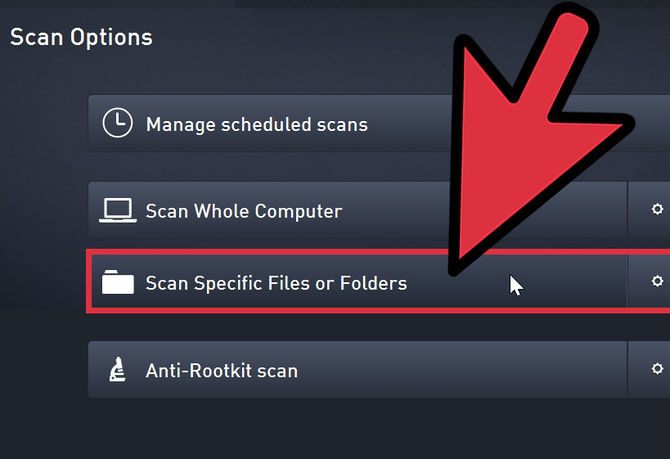

Krypteringsvirus: hur man desinficerar och dekrypterar filer med antivirusprogram

Hittills att dekryptera hot som sådanaingen lösningstyp har hittats än. Till och med sådana mästare inom antivirusskydd som Kaspersky, Dr. Web och Eset, kan inte hitta nyckeln till att lösa problemet när ett ransomware-virus har ärvt det i systemet. Hur desinficerar jag filer? I de flesta fall föreslås att du skickar en begäran till antivirusutvecklarens officiella webbplats (förresten, endast om systemet har licensierad programvara för denna utvecklare).

I det här fallet måste du bifoga flera krypteradefiler, samt deras "friska" original, om sådana finns. I allmänhet sparar få människor i stort sett kopior av data, så problemet med deras frånvaro förstärker bara den redan obehagliga situationen.

Möjliga sätt att identifiera och eliminera hotet manuellt

Ja, skanning med konventionella antivirusprogram upptäcker hot och till och med tar bort dem från systemet. Men hur är det med informationen?

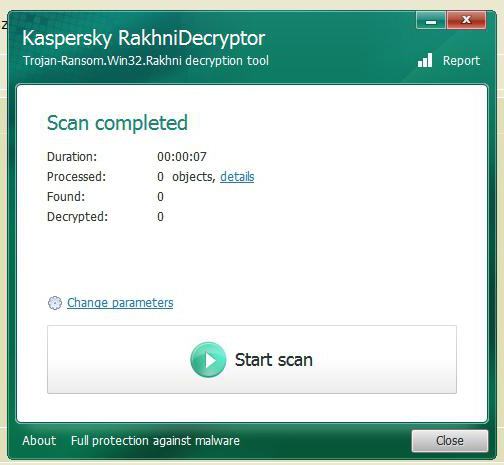

Vissa försöker användaavkodningsprogram som det redan nämnda RectorDecryptor-verktyget (RakhniDecryptor). Låt oss notera direkt: det här hjälper inte. Och i fallet med Breaking_Bad-viruset kan det bara skada. Och det är varför.

Faktum är att människor som skapar sådana virusförsöker skydda sig själva och ge vägledning till andra. När du använder dekrypteringsverktyg kan viruset reagera på ett sådant sätt att hela systemet kommer att "flyga av" och med fullständig förstörelse av all data som lagras på hårddiskar eller logiska partitioner. Detta är så att säga en vägledande lektion för uppbyggnad av alla som inte vill betala. Vi kan bara lita på de officiella antiviruslaboratorierna.

Kardinalmetoder

Men om saker och ting är riktigt dåliga måste duinformation att donera. För att helt bli av med hotet måste du formatera hela hårddisken, inklusive virtuella partitioner, och sedan installera om "operativsystemet".

Tyvärr finns det ingen annan väg ut. Även att rulla tillbaka systemet till en specifik sparad återställningspunkt hjälper inte. Viruset kan försvinna, men filerna förblir krypterade.

I stället för ett efterord

Sammanfattningsvis bör det noteras att situationen är som följer:ransomware-viruset tränger in i systemet, gör sin smutsiga gärning och botas inte av några kända metoder. Antivirusförsvar var inte redo för denna typ av hot. Det säger sig självt att du kan upptäcka ett virus efter exponering eller ta bort det. Men den krypterade informationen kommer att förbli ful. Så man skulle vilja hoppas att de bästa hjärnorna från antivirusprogramföretag ändå kommer att hitta en lösning, men att döma av krypteringsalgoritmerna kommer det att vara mycket svårt att göra. Kom ihåg till exempel krypteringsmaskinen Enigma, som den tyska flottan hade under andra världskriget. De bästa kryptograferna kunde inte lösa problemet med algoritmen för dekryptering av meddelanden förrän de fick händerna på enheten. Så är också fallet här.