Virus selv som en datamaskintrusseli dag er ingen overrasket. Men hvis de tidligere påvirket systemet som helhet og forårsaket funksjonsfeil i ytelsen, i dag, med fremveksten av et slikt utvalg som et ransomware-virus, gjelder handlingene til en infiltrerende trussel mer brukerdata. Det er kanskje enda mer av en trussel enn destruktive Windows-kjørbare applikasjoner eller spyware-applets.

Hva er et ransomware-virus?

Selve koden, skrevet i en selvkopieringet virus, innebærer kryptering av nesten alle brukerdata med spesielle kryptografiske algoritmer, som ikke påvirker systemfilene til operativsystemet.

Først var ikke logikken med virkningen av viruset for mangeganske forståelig. Alt ble klart først da hackerne som opprettet slike appletter begynte å kreve penger for å gjenopprette den opprinnelige filstrukturen. På grunn av dets særegenheter tillater ikke det penetrerte ransomware-viruset selv dekryptering av filer. For å gjøre dette trenger du en spesiell dekrypteringsenhet, hvis du vil, en kode, et passord eller en algoritme som kreves for å gjenopprette ønsket innhold.

Prinsippet om penetrasjon i systemet og drift av viruskoden

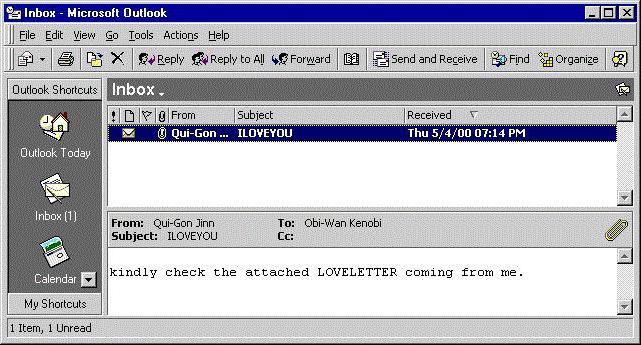

Som regel å "plukke opp" en slik klyngingInternett er vanskelig nok. Hovedkilden til spredningen av "infeksjonen" er e-post på nivå med programmer installert på en bestemt dataterminal som Outlook, Thunderbird, The Bat osv. Merk med en gang: dette gjelder ikke e-postservere på internett, siden de har tilstrekkelig høy grad av beskyttelse, og tilgang til brukerdata er bare mulig på skylagringsnivå.

En annen ting er et program på en datamaskinterminal. Det er her at feltet for virkning av virus er så bredt at det er umulig å forestille seg. Det er sant det er også verdt å gjøre en reservasjon her: i de fleste tilfeller er virus rettet mot store selskaper, hvorfra du kan "rive av" penger for å gi dekrypteringskoden. Dette er forståelig, fordi ikke bare på lokale dataterminaler, men også på serverne til slike selskaper, kan ikke bare fullstendig konfidensiell informasjon lagres, men også filer, så å si, i en enkelt kopi, som uansett ikke kan ødelegges . Og deretter blir dekryptering av filer etter ransomware-viruset ganske problematisk.

Selvfølgelig kan selv en vanlig brukerutsatt for et slikt angrep, men i de fleste tilfeller er det lite sannsynlig hvis du følger de enkleste anbefalingene for å åpne vedlegg med utvidelser av ukjent type. Selv om e-postklienten oppdager et vedlegg med .jpg-utvidelsen som en standard grafikkfil, må den først kontrolleres med en standard antivirusskanner installert i systemet.

Hvis du ikke gjør det, når du åpner det med en dobbelVed å klikke (standardmetode) vil aktiveringen av koden starte, og krypteringsprosessen vil begynne, hvoretter den samme Breaking_Bad (krypteringsvirus) ikke bare vil være umulig å slette, men filene vil ikke kunne gjenopprettes etter trusselen er eliminert.

De generelle konsekvensene av penetrering av alle virus av denne typen

Som allerede nevnt, de fleste virus av detteskriv inn systemet via e-post. La oss si at en stor organisasjon mottar et brev med innholdet som "Vi endret kontrakten, skann inn vedlegget" eller "En faktura er sendt til deg for forsendelse av varer (en kopi er der)" til en spesifikk registrert post. Naturligvis åpner en intetanende ansatt filen og ...

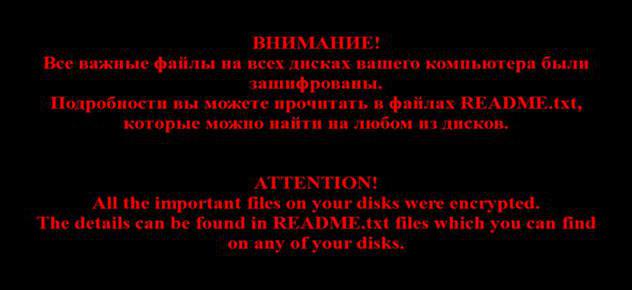

Alle brukerfiler på kontornivådokumenter, multimedia, spesialiserte AutoCAD-prosjekter eller andre arkivdata krypteres øyeblikkelig, og hvis dataterminalen er i det lokale nettverket, kan viruset overføres videre, kryptere data på andre maskiner (dette blir merkbart umiddelbart når systemet bremser og fryser programmer eller applikasjoner som kjører for øyeblikket).

På slutten av krypteringsprosessen, selve viruset,tilsynelatende sender den en slags rapport, hvorpå selskapet kan motta en melding om at en slik og en slik trussel har trengt gjennom systemet, og at bare en slik og en slik organisasjon kan tyde den. Dette gjelder vanligvis [email protected]. Deretter kommer kravet om å betale for dekrypteringstjenester med forslaget om å sende flere filer til klientens e-post, som oftest er fiktiv.

Skade ved eksponering av kode

Hvis noen ennå ikke har forstått det:dekryptering av filer etter et ransomware-virus er en ganske arbeidskrevende prosess. Selv om du ikke "fører" til kravene fra nettkriminelle og prøver å bruke offisielle regjeringsstrukturer for å bekjempe datakriminalitet og forhindre dem, vil det som regel ikke komme noe godt ut av det.

Hvis du sletter alle filene, må du gjenopprettesystemer og til og med kopiere originaldataene fra flyttbare medier (selvfølgelig, hvis det finnes en slik kopi), vil det samme, når viruset aktiveres, blir alt kryptert igjen. Så du bør ikke smigre deg selv, spesielt ikke når den samme flash-stasjonen settes inn i USB-porten, vil ikke brukeren engang legge merke til hvordan viruset vil kryptere dataene på den. Da vil du definitivt ikke komme rundt problemer.

Førstefødte i familien

La oss nå ta hensyn til den førsteløsepengevirus. Hvordan kurere og dekryptere filer etter eksponering for den kjørbare koden som er vedlagt i et e-postvedlegg med et dateringstilbud, på tidspunktet for utseendet, trodde ingen. Bevisstheten om katastrofens omfang kom bare med tiden.

Det viruset hadde det romantiske navnet "Jeg elskerDu ". En intetanende bruker åpnet et vedlegg i en elektronisk melding og mottok helt avspillbare multimediefiler (grafikk, video og lyd). Da så imidlertid slike handlinger mer destruktive ut (skadet brukermediebiblioteker), og ingen krevde penger for dette.

Nyeste modifikasjoner

Som du kan se, har utviklingen av teknologi blitt noken lønnsom virksomhet, spesielt når du tenker på at mange ledere av store organisasjoner umiddelbart løper for å betale for dekrypteringshandlinger, uten å tenke på det faktum at de på denne måten kan miste både penger og informasjon.

Forresten, ikke se på alle disse "venstreorienterte"innlegg på Internett, sier de: "Jeg betalte / betalte det nødvendige beløpet, de sendte meg en kode, alt ble gjenopprettet." Tull! Alt dette er skrevet av utviklerne av viruset selv for å tiltrekke potensial, unnskyld meg, "suckers". Men i forhold til en vanlig bruker er beløpene for betaling ganske alvorlige: fra hundrevis til flere tusen eller titusenvis av euro eller dollar.

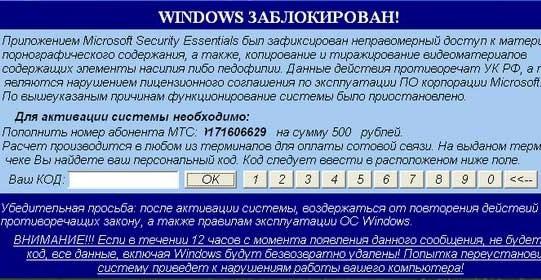

La oss nå se på de nyeste typene virustyper som er registrert relativt nylig. Alle av dem er praktisk talt like og tilhører ikke bare kategorien ransomware, men også gruppen såkalt ransomware. I noen tilfeller opptrer de mer korrekt (som betalingskryptering), som å sende formelle forretningsforslag eller meldinger om at noen bryr seg om brukerens eller organisasjonens sikkerhet. Et slikt ransomware-virus villeder ganske enkelt brukeren med sin melding. Hvis han tar til og med den minste tiltak for å betale, vil alt - "skilsmissen" være i sin helhet.

XTBL-virus

Det relativt ferske XTBL-viruset kantilhører den klassiske løsepengerversjonen. Vanligvis går det inn i systemet via e-postmeldinger som inneholder vedlegg i form av filer med .scr-utvidelsen, som er standard Windows-skjermsparer. Systemet og brukeren tror alt er i orden og aktiverer visning eller lagring av vedlegget.

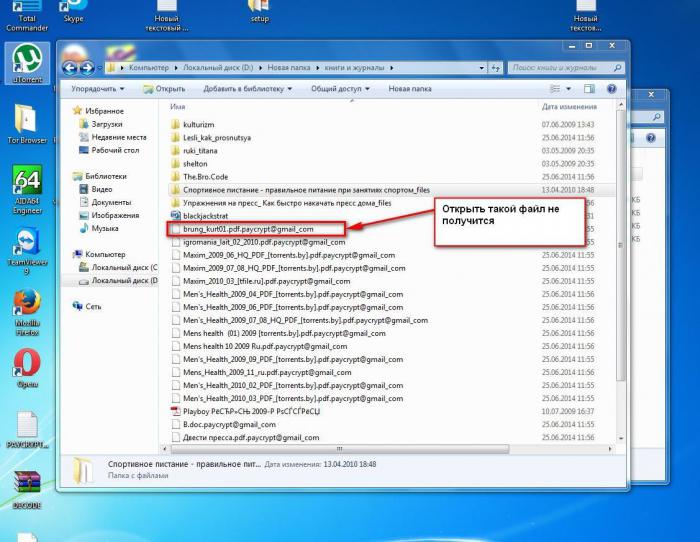

Akk, dette fører til triste konsekvenser:filnavn konverteres til et sett med tegn, og .xtbl blir lagt til hovedutvidelsen, hvoretter en melding blir sendt til ønsket e-postadresse om muligheten for dekryptering etter betaling av det angitte beløpet (vanligvis 5 tusen rubler).

CBF-virus

Denne typen virus tilhører også klassikerne i sjangeren.Den vises på systemet etter at du har åpnet e-postvedlegg, og omdøper deretter brukerfiler og legger til en utvidelse som .nochance eller .perfect på slutten.

Dessverre dekryptering av ransomware-virusetDenne typen analyse av innholdet i koden selv på tidspunktet for utseendet i systemet er ikke mulig, siden det etter å ha fullført sine handlinger selvdestruerer. Selv det mange mener er et universelt verktøy som RectorDecryptor hjelper ikke. Igjen mottar brukeren et brev som krever betaling, som det er gitt to dager for.

Breaking_Bad virus

Denne typen trussel fungerer på samme måte, men gir nytt navn til filer som standard ved å legge til .breaking_bad i utvidelsen.

Situasjonen er ikke begrenset til dette.I motsetning til tidligere virus kan denne opprette en utvidelse - .Heisenberg, så det er ikke alltid mulig å finne alle infiserte filer. Så Breaking_Bad (ransomware-virus) er en ganske alvorlig trussel. Forresten er det tilfeller når til og med den lisensierte Kaspersky Endpoint Security 10-pakken lar denne typen trusler passere.

[email protected] virus

Her er en annen, kanskje den mest alvorlige trusselen,som hovedsakelig er rettet mot store kommersielle organisasjoner. Som regel kommer et brev til en avdeling som ser ut til å inneholde endringer i leveringsavtalen, eller til og med bare en faktura. Vedlegget kan inneholde en vanlig .jpg-fil (for eksempel et bilde), men oftere et kjørbart .js-skript (Java-applet).

Hvordan dekrypterer du denne typen ransomware-virus?Å dømme etter det faktum at en eller annen ukjent RSA-1024-algoritme brukes der, på ingen måte. Som navnet antyder, er det et 1024-biters krypteringssystem. Men hvis noen husker det, er 256-bit AES i dag ansett som den mest avanserte.

Krypteringsvirus: hvordan desinfisere og dekryptere filer ved hjelp av antivirusprogramvare

Til dags dato, å dekryptere trusler somingen løsningstype er funnet ennå. Selv slike mestere innen antivirusbeskyttelse som Kaspersky, Dr. Web og Eset, finner ikke nøkkelen til å løse problemet når et ransomware-virus har arvet det i systemet. Hvordan desinfiserer jeg filer? I de fleste tilfeller er det foreslått å sende en forespørsel til det offisielle nettstedet til antivirusutvikleren (forresten bare hvis systemet har lisensiert programvare fra denne utvikleren).

I dette tilfellet må du legge ved flere kryptertefiler, samt deres "sunne" originaler, hvis noen. Generelt sett er det få som lagrer kopier av data, så problemet med deres fravær forverrer bare den allerede ubehagelige situasjonen.

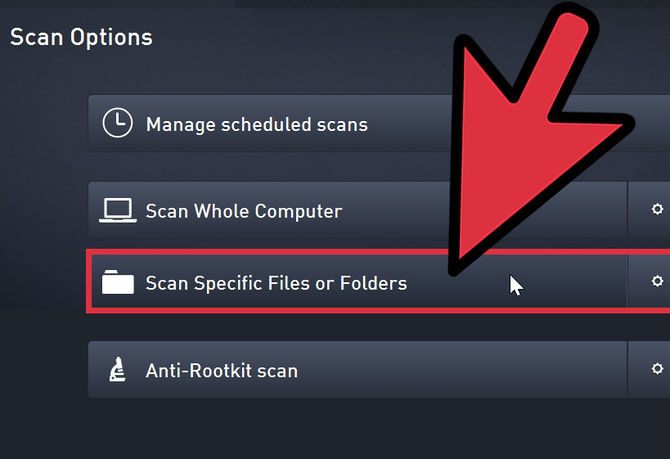

Mulige måter å identifisere og eliminere trusselen manuelt

Ja, skanning med konvensjonelle antivirusprogrammer oppdager trusler og fjerner dem til og med fra systemet. Men hva med informasjonen?

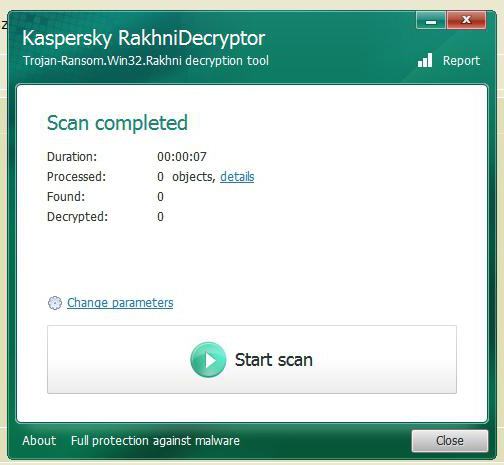

Noen prøver å brukedekoderprogrammer som det allerede nevnte RectorDecryptor-verktøyet (RakhniDecryptor). La oss merke med en gang: dette vil ikke hjelpe. Og i tilfelle Breaking_Bad-viruset, kan det bare skade. Og det er derfor.

Faktum er at folk som lager slike virusprøver å beskytte seg selv og gi veiledning til andre. Når du bruker dekrypteringsverktøy, kan viruset reagere på en slik måte at hele systemet vil "fly av", og med fullstendig ødeleggelse av alle data som er lagret på harddisker eller logiske partisjoner. Dette er så å si en veiledende leksjon for oppbyggelse av alle de som ikke vil betale. Vi kan bare stole på de offisielle antiviruslaboratoriene.

Kardinalmetoder

Men hvis ting er veldig ille, må duinformasjon å donere. For å fullstendig bli kvitt trusselen, må du formatere hele harddisken, inkludert virtuelle partisjoner, og deretter installere "operativsystemet" på nytt.

Dessverre er det ingen annen utvei. Det hjelper ikke å rulle systemet tilbake til et bestemt lagret gjenopprettingspunkt. Viruset kan forsvinne, men filene forblir kryptert.

I stedet for et etterord

Avslutningsvis skal det bemerkes at situasjonen er som følger:ransomware-viruset trenger inn i systemet, gjør sin skitne handling og blir ikke kurert av noen kjente metoder. Antivirusforsvar var ikke klare for denne typen trusler. Det sier seg selv at du kan oppdage et virus etter eksponering eller fjerne det. Men den krypterte informasjonen vil forbli skjemmende. Så man vil håpe at de beste hodene til antivirusprogramvareselskapene likevel vil finne en løsning, selv om det å dømme etter krypteringsalgoritmene vil være veldig vanskelig å gjøre. Husk for eksempel Enigma-krypteringsmaskinen, som den tyske marinen hadde under andre verdenskrig. De beste kryptografene kunne ikke løse problemet med algoritmen for dekryptering av meldinger før de fikk tak i enheten. Dette er tilfelle også her.