Dans cet article, nous examinerons de plus près le concept de DMZ. Essayons de répondre aux questions sur ce qu'est une DMZ, comment elle est apparue et comment configurer une DMZ. Tout le monde pourra apprendre au moins des informations générales sur ce sujet.

Raisons de l'émergence de zones démilitarisées

Maintenant, de moins en moins souvent, vous pouvez trouver des entreprises sans ordinateur. Et là où il y a des ordinateurs, il y a aussi un réseau local interne qui les unit.

La simple présence d'un local interne communles réseaux sont très pratiques et sécurisés. Mais avec l'avènement de l'Internet mondial, les choses sont devenues un peu plus compliquées. Aujourd'hui, la grande majorité des entreprises utilisent les services du World Wide Web. Cela facilite grandement le flux de travail, car chacun peut trouver toutes les informations qui l'intéressent en quelques secondes.

Mais avec le développement d'Internet, il y avait une menacepénétration dans le réseau local général de l'entreprise de l'extérieur. Tout d'abord, cela concernait les entreprises qui ont des services Internet publics accessibles à tout utilisateur du World Wide Web. Le danger était qu'un attaquant, ayant eu accès au service Web, puisse également accéder aux informations personnelles stockées sur l'un des ordinateurs connectés au réseau local interne. Cela a causé un certain nombre de difficultés qui sont résolues par la création d'une DMZ.

Source primaire

La première chose à savoir sur la DMZ est qu'elle est, d'abordtour, un terme militaire qui provient de la désignation «zone démilitarisée». Cela signifie une certaine zone de territoire située entre deux États en guerre. Toute forme d'activité militaire y est interdite - qu'il s'agisse d'une opération spéciale, d'un sabotage ou d'un espionnage.

Zone démilitarisée DMZ: architecture et mise en œuvre

D'après l'interprétation du terme original, nousil devient clair que la DMZ est une certaine zone du terrain où tout type d'activité malveillante est interdit. Et cela caractérise très bien toute l'essence de ce truc, dirons-nous.

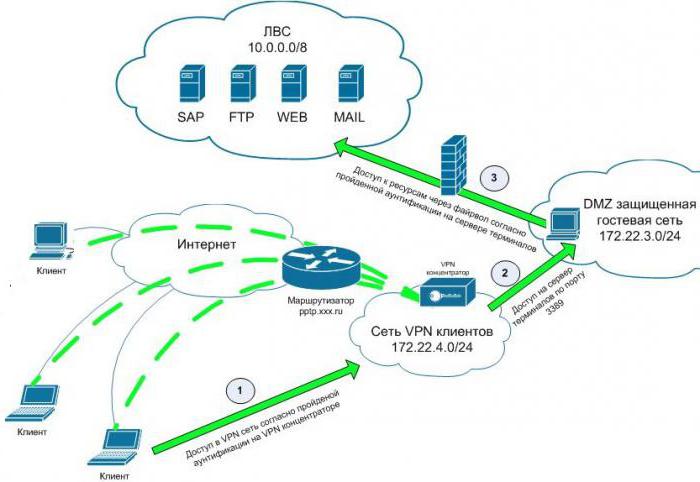

Ce que nous devons comprendre à propos du concept même de la DMZ, c'est queil s'agit d'une solution extrêmement simple, qui consiste à créer un segment distinct du réseau informatique, isolé de tout hébergement Internet externe et du réseau interne de l'entreprise. C'est aussi une restriction de contrôle ou une interdiction totale d'accès à la fois à Internet et au réseau interne.

Il est assez facile de créer un segment de réseau distinct. Pour cela, des pare-feu ou pare-feu sont utilisés. Le mot «pare-feu» lui-même peut être connu d'un utilisateur ordinaire à partir de films sur des pirates célèbres, mais peu de gens savent ce que c'est.

Un pare-feu est un logiciel et du matérielune unité d'un réseau informatique qui le divise en secteurs et permet de filtrer le trafic réseau entrant selon les règles fixées par l'opérateur (administrateur). En outre, en cas d'entrée non autorisée, l'attaquant n'a accès qu'aux fichiers qui se trouvent dans le secteur séparé, sans préjudice du reste.

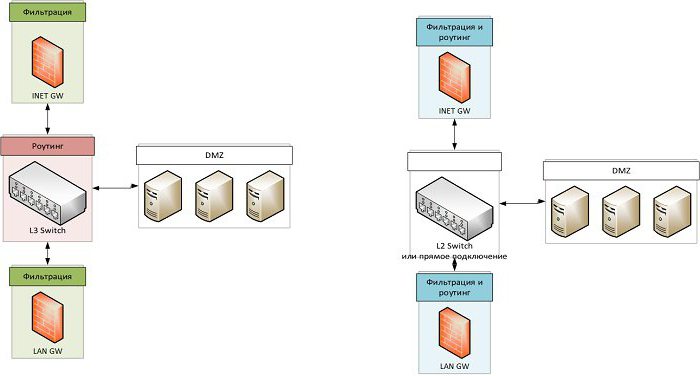

Il existe au moins deux types de configurations DMZ - avec un pare-feu ou plusieurs. Dans la première configuration, le pare-feu divise le réseau en trois secteurs:

- réseau interne;

- DMZ;

- canal Internet.

Mais encore, cette méthode fournit insuffisanteNiveau de protection. La plupart des grandes entreprises utilisent encore la deuxième méthode - avec un grand nombre de pare-feu. Dans ce cas, l'attaquant devra surmonter au moins un périmètre système supplémentaire avec son propre filtre de trafic, ce qui augmente considérablement la sécurité.

Personnalisation

Nous sommes sûrs que beaucoup suffisent déjàposé des questions sur la DMZ comme moyen simple et efficace de sécuriser votre réseau informatique. Les utilisateurs de routeurs Internet multicanaux peuvent apprécier par eux-mêmes cette astuce ingénieuse de hacker.

Tout ce qui est nécessaire pour configurer la DMZ est d'afficherun périphérique en tant que réseau local, en le connectant, respectivement, via un cordon séparé à la prise libre du routeur, puis attribuez-lui une adresse IP statique, puis activez-le dans la fenêtre DMZ et redémarrez le périphérique.

Avant toutes manipulations, assurez-vous quetous les appareils disposent des dernières versions de protection. Après cela, vous pouvez utiliser librement cette protection simple mais efficace contre les attaques sur vos données personnelles.

Cet article résumait tous les faits les plus importants sur la DMZ: ce qu'elle est, comment elle fonctionne et, surtout, son objectif.