Самите вируси като компютърна заплахаднес никой не е изненадан. Но ако по-рано те са повлияли на системата като цяло, причинявайки неизправности в нейното функциониране, днес, с появата на такъв сорт като вирус-рансъмуер, действията на проникваща заплаха касаят повече потребителски данни. Това е може би дори по-голяма заплаха от разрушителните изпълними приложения на Windows или аплети от шпионски софтуер.

Какво е вирус на рансъмуер?

Самият код, написан в самокопираневирус, включва криптиране на почти всички потребителски данни със специални криптографски алгоритми, което не засяга системните файлове на операционната система.

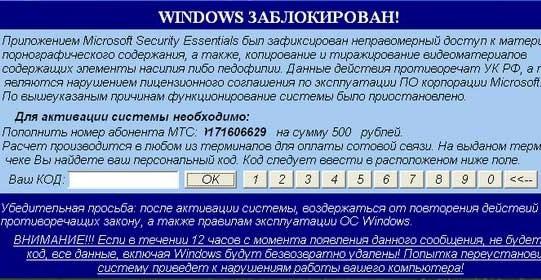

Отначало логиката на въздействието на вируса не беше за мнозинасъвсем разбираемо. Всичко стана ясно едва когато хакерите, създали такива аплети, започнаха да изискват пари за възстановяване на първоначалната файлова структура. В същото време, поради своите особености, самият проникнат вирус-рансъмуер не позволява дешифриране на файлове. За да направите това, имате нужда от специален декриптор, ако искате, код, парола или алгоритъм, необходими за възстановяване на желаното съдържание.

Принципът на проникване в системата и работата на кода на вируса

Като правило, за да "вземете" такава мръсотияИнтернет е достатъчно труден. Основният източник на разпространение на "инфекцията" е електронната поща на ниво програми, инсталирани на определен компютърен терминал като Outlook, Thunderbird, The Bat и др. Забележете веднага: това не се отнася за интернет пощенските сървъри, тъй като те имат достатъчно висока степен на защита и достъпът до потребителските данни е възможен само на ниво облачно съхранение.

Друго нещо е приложение на компютъртерминал. Именно тук полето за действие на вирусите е толкова широко, че е невъзможно да си го представим. Вярно е, че тук също си струва да направите резервация: в повечето случаи вирусите са насочени към големи компании, от които можете да „откъснете“ пари за предоставяне на кода за дешифриране. Това е разбираемо, тъй като не само на локални компютърни терминали, но и на сървърите на такива компании може да се съхранява не само напълно поверителна информация, но и файлове, така да се каже, в едно копие, които в никакъв случай не могат да бъдат унищожени . И тогава дешифрирането на файлове след рансъмуерния вирус става доста проблематично.

Разбира се, дори обикновеният потребител можеобект на такава атака, но в повечето случаи е малко вероятно, ако следвате най-простите препоръки за отваряне на прикачени файлове с разширения от неизвестен тип. Дори ако пощенският клиент открие прикачен файл с разширение .jpg като стандартен графичен файл, той първо трябва да бъде проверен със стандартен антивирусен скенер, инсталиран в системата.

Ако не го направите, когато го отворите с дубълКликването (стандартен метод) ще стартира активирането на кода и ще започне процесът на криптиране, след което същият Breaking_Bad (вирус на криптиране) не само ще бъде невъзможно да бъде изтрит, но файловете няма да могат да бъдат възстановени след заплахата е елиминиран.

Общите последици от проникването на всички вируси от този тип

Както вече споменахме, повечето вируси от товавъведете въведете системата по имейл. Е, да кажем, че голяма организация получава писмо със съдържание като „Променихме договора, сканираме в прикачения файл“ или „Изпратена ви е фактура за пратката на стоки (копие има)“ до конкретна регистрирана поща. Естествено, нищо неподозиращ служител отваря досието и ...

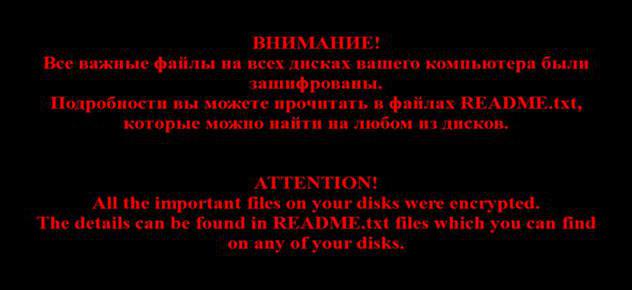

Всички потребителски файлове на ниво офисдокументи, мултимедия, специализирани проекти на AutoCAD или всякакви други архивни данни незабавно се криптират и ако компютърният терминал е в локалната мрежа, вирусът може да се предаде допълнително, криптирайки данни на други машини (това става забележимо веднага, когато системата се забави и замразява програми или изпълнявани в момента приложения).

В края на процеса на криптиране самият вирус,очевидно изпраща своеобразен доклад, след което компанията може да получи съобщение, че такава и такава заплаха е проникнала в системата и че само такава и такава организация може да я дешифрира. Това обикновено се отнася до вируса [email protected]. Следва изискването за плащане на услуги за дешифриране с предложението за изпращане на няколко файла на имейла на клиента, което е най-често фиктивно.

Вреда от излагане на код

Ако някой все още не е разбрал:дешифрирането на файлове след рансъмуер вирус е доста трудоемък процес. Дори да не „доведете“ до изискванията на киберпрестъпниците и да се опитате да използвате официални държавни структури за борба с компютърните престъпления и да ги предотвратите, обикновено нищо добро няма да се получи.

Ако изтриете всички файлове, възстановетесистеми и дори копират оригиналните данни от сменяеми носители (разбира се, ако има такова копие), все пак, когато вирусът се активира, всичко ще бъде криптирано отново. Така че не бива да се ласкаете, особено след като когато едно и също флаш устройство е поставено в USB порта, потребителят дори няма да забележи как вирусът ще криптира данните върху него. Тогава определено няма да заобиколите проблемите.

Първороден в семейството

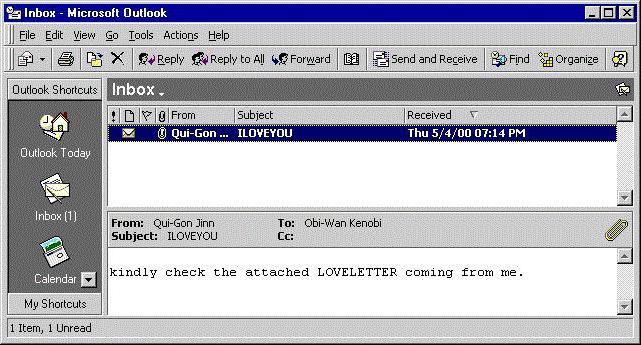

Сега нека обърнем внимание на първатавирус ransomware. Как да се излекуват и дешифрират файлове след излагане на изпълнимия код, затворен в прикачен файл към имейл с оферта за запознанства, по време на появата му, никой не е мислил. Информираността за мащаба на бедствието дойде само с времето.

Този вирус имаше романтичното име „ОбичамВие ". Нищо неподозиращ потребител отвори прикачен файл в електронно съобщение и получи напълно неиграеми мултимедийни файлове (графики, видео и аудио). Тогава обаче подобни действия изглеждаха по-разрушителни (увреждащи потребителските медийни библиотеки) и никой не искаше пари за това.

Най-новите модификации

Както можете да видите, развитието на технологиите стана достатъчнопечеливш бизнес, особено когато смятате, че много лидери на големи организации веднага се кандидатират да плащат за дешифриране, като напълно не мислят за факта, че по този начин те могат да загубят както пари, така и информация.

Между другото, не гледайте на всички тези "левичари"публикации в интернет, казват: „Платих / платих необходимата сума, изпратиха ми код, всичко беше възстановено“. Глупости! Всичко това е написано от разработчиците на самия вирус, за да привлекат потенциал, извинете ме, "издънки". Но според стандартите на обикновения потребител сумите за плащане са доста сериозни: от стотици до няколко хиляди или десетки хиляди евро или долари.

Сега нека разгледаме най-новите видове вируси, такиватипове, които са записани сравнително наскоро. Всички те са практически сходни и принадлежат не само към категорията ransomware, но и към групата на така наречените ransomware. В някои случаи те действат по-правилно (като paycrypt), като изпращат официални бизнес предложения или съобщения, че някой се грижи за безопасността на потребителя или организацията. Такъв вирус-рансъмуер просто заблуждава потребителя със своето съобщение. Ако той предприеме и най-малкото действие, за да плати, всичко - „разводът“ ще бъде изцяло.

XTBL вирус

Сравнително скорошният XTBL вирус можепринадлежат към класическата версия на рансъмуер. Обикновено той влиза в системата чрез имейл съобщения, съдържащи прикачени файлове под формата на файлове с разширение .scr, което е стандартният скрийнсейвър на Windows. Системата и потребителят смятат, че всичко е наред и активират преглеждането или запазването на прикачения файл.

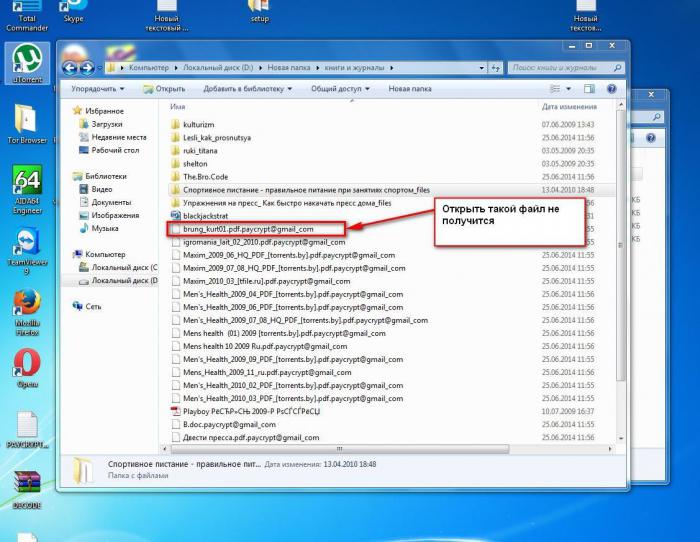

Уви, това води до тъжни последици:имената на файловете се преобразуват в набор от символи и .xtbl се добавя към основното разширение, след което на желания пощенски адрес се изпраща съобщение за възможността за дешифриране след заплащане на определената сума (обикновено 5 хиляди рубли).

CBF вирус

Този тип вирус също принадлежи към класиката на жанра.Той се появява в системата след отваряне на прикачени файлове към имейл и след това преименува потребителски файлове, като добавя разширение като .nochance или .perfect в края.

За съжаление, дешифрирането на вируса рансъмуерТози тип анализ на съдържанието на кода дори на етапа на появата му в системата не е възможен, тъй като след завършване на действията си той се самоунищожава. Дори това, което мнозина вярват, е универсален инструмент като RectorDecryptor, не помага. Отново потребителят получава писмо с искане за плащане, за което са дадени два дни.

Breaking_Bad вирус

Този тип заплаха работи по същия начин, но преименува файловете като стандарт, като добавя .breaking_bad към разширението.

Ситуацията не се ограничава само до това.За разлика от предишните вируси, този може да създаде друго разширение - .Heisenberg, така че не винаги е възможно да се намерят всички заразени файлове. Така че Breaking_Bad (вирус на рансъмуер) е доста сериозна заплаха. Между другото, има случаи, когато дори лицензираният пакет Kaspersky Endpoint Security 10 позволява този вид заплаха да премине.

Вирус [email protected]

Ето още една, може би най-сериозната заплаха,което е насочено най-вече към големи търговски организации. Като правило писмото идва до някой отдел, който изглежда съдържа промени в споразумението за доставка или дори само фактура. Прикаченият файл може да съдържа обикновен .jpg файл (като изображение), но по-често изпълним .js скрипт (Java аплет).

Как да дешифрирам този тип вирус-изкупвател?Съдейки по факта, че там се използва някакъв неизвестен алгоритъм RSA-1024, няма начин. Както подсказва името, това е 1024-битова система за криптиране. Но ако някой си спомня, днес 256-битовият AES се счита за най-напредналия.

Криптиращ вирус: как да дезинфекцирам и дешифрирам файлове с помощта на антивирусен софтуер

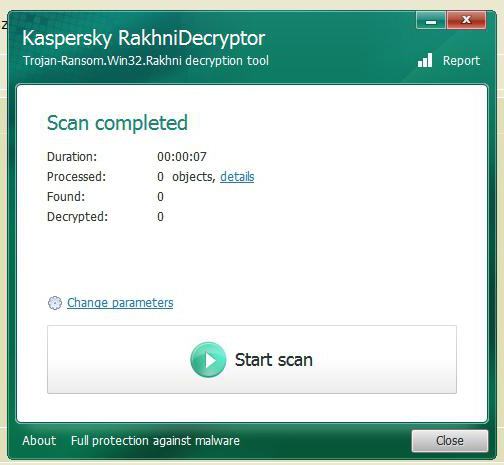

Към днешна дата за дешифриране на заплахи такивавсе още не е намерен тип решение. Дори такива майстори в областта на антивирусната защита като Kaspersky, Dr. Web и Eset не могат да намерят ключа за решаването на проблема, когато рансъмуерният вирус го е наследил в системата. Как да дезинфекцирам файлове? В повечето случаи се предлага да се изпрати заявка до официалния уебсайт на разработчика на антивирусна програма (между другото, само ако системата има лицензиран софтуер на този разработчик).

В този случай трябва да прикачите няколко криптиранифайлове, както и техните „здрави“ оригинали, ако има такива. Като цяло като цяло малко хора запазват копия на данни, така че проблемът с тяхното отсъствие само изостря и без това неприятната ситуация.

Възможни начини за ръчно идентифициране и премахване на заплахата

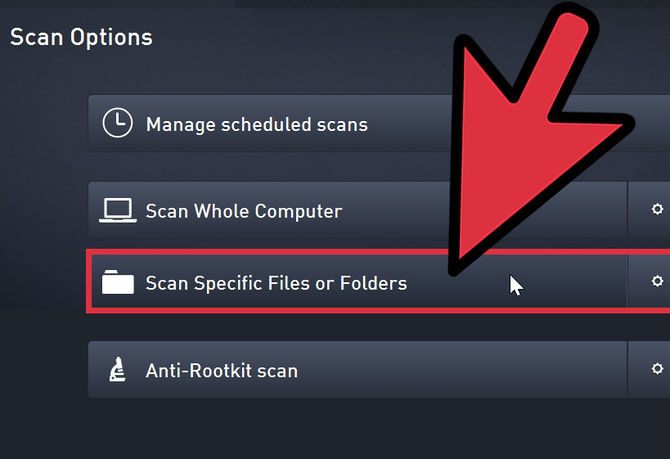

Да, сканирането с конвенционални антивируси открива заплахи и дори ги премахва от системата. Но какво ще кажете за информацията?

Някои се опитват да използватпрограми за декодиране като споменатата вече помощна програма RectorDecryptor (RakhniDecryptor). Нека веднага отбележим: това няма да помогне. А в случая с вируса Breaking_Bad, той може само да навреди. И ето защо.

Факт е, че хората, които създават такива вирусиопитвайки се да се защитят и да дадат насоки на другите. Когато се използват помощни програми за дешифриране, вирусът може да реагира по такъв начин, че цялата система да „отлети“ и с пълното унищожаване на всички данни, съхранявани на твърди дискове или логически дялове. Това е, така да се каже, показателен урок за назидание на всички, които не искат да плащат. Можем да разчитаме само на официалните антивирусни лаборатории.

Кардинални методи

Ако обаче нещата са наистина лоши, ще трябваинформация за дарение. За да се отървете напълно от заплахата, трябва да форматирате целия твърд диск, включително виртуални дялове, и след това да преинсталирате „операционната система“.

За съжаление няма друг изход. Дори връщането на системата до конкретна запазена точка за възстановяване няма да помогне. Вирусът може да изчезне, но файловете ще останат криптирани.

Вместо последващо слово

В заключение трябва да се отбележи, че ситуацията е следната:вирусът рансъмуер прониква в системата, прави мръсните си действия и не се излекува по никакви известни методи. Антивирусната защита не беше готова за този тип заплаха. От само себе си се разбира, че можете да откриете вирус след излагане или да го премахнете. Но криптираната информация ще остане грозна. Така че бихме искали да се надяваме, че най-добрите умове на компаниите за антивирусен софтуер все пак ще намерят решение, въпреки че, съдейки по алгоритмите за криптиране, ще бъде много трудно да се направи. Спомнете си например машината за криптиране Enigma, която германският флот имаше по време на Втората световна война. Най-добрите криптографи не можаха да решат проблема с алгоритъма за дешифриране на съобщения, докато не стигнат до устройството. Такъв е случаят и тук.