Virussen zichzelf als een computerbedreigingvandaag is niemand verbaasd. Maar als ze eerder het systeem als geheel hadden beïnvloed en storingen in de prestaties veroorzaakten, hebben de acties van een infiltrerende bedreiging tegenwoordig, met het verschijnen van een dergelijke variëteit als een ransomware-virus, betrekking op meer gebruikersgegevens. Het is misschien zelfs meer een bedreiging dan de vernietigende uitvoerbare toepassingen van Windows of spyware-applets.

Wat is een ransomware-virus?

De code zelf, geschreven in een zelfkopiërendevirus, gaat uit van codering van bijna alle gebruikersgegevens met speciale cryptografische algoritmen, die de systeembestanden van het besturingssysteem niet beïnvloeden.

In eerste instantie was de logica van de impact van het virus dat nietheel begrijpelijk. Alles werd pas duidelijk toen de hackers die dergelijke applets maakten, geld begonnen te eisen om de oorspronkelijke bestandsstructuur te herstellen. Tegelijkertijd staat het doorgedrongen coderingsvirus zelf geen decodering van bestanden toe vanwege zijn eigenaardigheden. Hiervoor heeft u een speciale decryptor nodig, indien u dat wenst, een code, een wachtwoord of een algoritme om de gewenste inhoud te herstellen.

Het principe van penetratie in het systeem en de werking van de viruscode

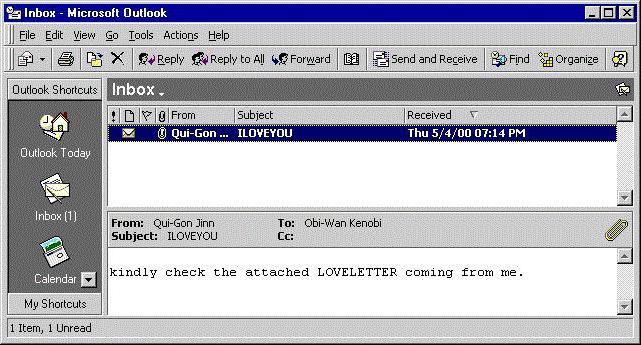

In de regel, om dergelijk vuil in te "pikken"Het internet is al moeilijk genoeg. De belangrijkste bron van de verspreiding van de "infectie" is e-mail op het niveau van programma's die zijn geïnstalleerd op een bepaalde computerterminal zoals Outlook, Thunderbird, The Bat, enz. Let meteen op: dit geldt niet voor internetmailservers, aangezien ze hebben een voldoende hoge mate van bescherming en toegang tot gebruikersgegevens is alleen mogelijk op het niveau van cloudopslag.

Een ander ding is een applicatie op een computerterminal. Het is hier dat het veld voor de actie van virussen zo breed is dat het onmogelijk is voor te stellen. Het is waar dat het ook de moeite waard is om hier te reserveren: in de meeste gevallen zijn virussen gericht op grote bedrijven, van wie je geld kunt “oplichten” voor het verstrekken van een decoderingscode. Dit is begrijpelijk, want niet alleen op lokale computerterminals, maar ook op de servers van dergelijke bedrijven kan niet alleen volledig vertrouwelijke informatie worden opgeslagen, maar ook bestanden, om zo te zeggen, in een enkele kopie, die in geen geval mag worden vernietigd. geval. En dan wordt het decoderen van bestanden na het ransomware-virus behoorlijk problematisch.

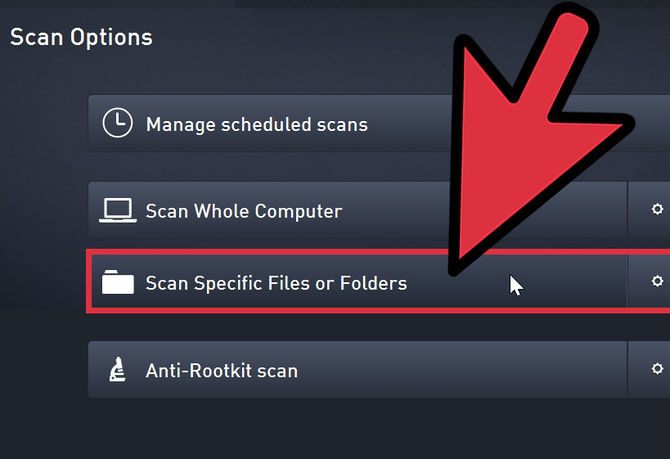

Natuurlijk kan een gewone gebruiker datonderworpen aan een dergelijke aanval, maar in de meeste gevallen is het onwaarschijnlijk als u de eenvoudigste aanbevelingen volgt voor het openen van bijlagen met extensies van onbekend type. Zelfs als de e-mailclient een bijlage met de extensie .jpg als een standaard grafisch bestand detecteert, moet dit eerst worden gecontroleerd met een standaard antivirusscanner die in het systeem is geïnstalleerd.

Als je dat niet doet, als je het opent met een dubbeleDoor te klikken op (standaardmethode) wordt de activering van de code gestart en begint het coderingsproces, waarna hetzelfde Breaking_Bad (coderingsvirus) niet alleen onmogelijk te verwijderen is, maar de bestanden kunnen ook niet worden hersteld na de dreiging is geëlimineerd.

Algemene gevolgen van de penetratie van alle virussen van dit type

Zoals reeds vermeld, zijn de meeste virussen hiervantype voer het systeem in via e-mail. Stel dat een grote organisatie een brief ontvangt voor een specifieke aangetekende post met de inhoud als 'We hebben het contract gewijzigd, scan de bijlage in' of 'Er is een factuur naar u gestuurd voor de verzending van goederen (een kopie is aanwezig) ”. Uiteraard opent een nietsvermoedende medewerker het dossier en ...

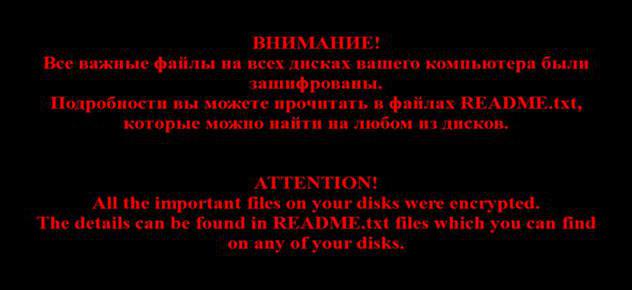

Alle gebruikersbestanden op kantoorniveaudocumenten, multimedia, gespecialiseerde AutoCAD-projecten of andere archiefgegevens worden onmiddellijk versleuteld, en als de computerterminal zich in het lokale netwerk bevindt, kan het virus verder worden overgedragen, waarbij gegevens op andere machines worden versleuteld (dit wordt onmiddellijk merkbaar wanneer het systeem langzamer wordt en blokkeert programma's of actieve applicaties).

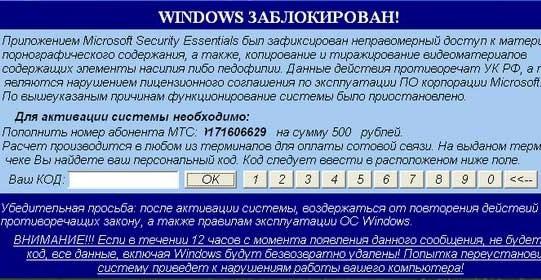

Aan het einde van het coderingsproces, het virus zelf,blijkbaar stuurt het een soort melding, waarna het bedrijf mogelijk een bericht krijgt dat een dergelijke dreiging het systeem is binnengedrongen en dat alleen die en die organisatie het kan ontcijferen. Dit betreft meestal het [email protected]. Vervolgens komt de vereiste om te betalen voor decoderingsdiensten met een voorstel om verschillende bestanden naar de e-mail van de klant te sturen, wat meestal fictief is.

Schade door blootstelling aan code

Als iemand het nog niet heeft begrepen:het decoderen van bestanden na een ransomware-virus is een nogal moeizaam proces. Zelfs als je niet "leidt" naar de eisen van cybercriminelen en je probeert officiële overheidsinstanties te betrekken bij de strijd tegen computermisdrijven en het voorkomen ervan, zal er meestal niets goeds van komen.

Als u alle bestanden verwijdert, herstelt usystemen en zelfs de originele gegevens van verwisselbare media kopiëren (natuurlijk, als er zo'n kopie is), maar als het virus wordt geactiveerd, wordt alles opnieuw versleuteld. U moet uzelf dus niet vleien, vooral omdat wanneer u dezelfde flashdrive in de USB-poort steekt, de gebruiker niet eens zal merken hoe het virus de gegevens erop versleutelt. Dan heb je zeker geen problemen.

Eerstgeborene in het gezin

Laten we nu op het eerste lettenransomware virus. Hoe bestanden te genezen en te decoderen na blootstelling aan de uitvoerbare code die is ingesloten in een e-mailbijlage met een datingaanbieding, op het moment van verschijnen, dacht niemand. Het besef van de omvang van de ramp kwam pas met de tijd.

Dat virus had de romantische naam "I LoveU ". Een nietsvermoedende gebruiker opende een bijlage in een elektronisch bericht en ontving volledig niet-afspeelbare multimediabestanden (afbeeldingen, video en audio). Toen zagen dergelijke acties er echter destructiever uit (waardoor ze schade toebrachten aan de mediabibliotheken van gebruikers), en niemand eiste hiervoor geld.

Nieuwste aanpassingen

Zoals u kunt zien, is de evolutie van technologie voldoende gewordeneen winstgevend bedrijf, vooral als je bedenkt dat veel leiders van grote organisaties onmiddellijk rennen om te betalen voor decoderingsacties, zonder te denken dat dit geld en informatie kan verliezen.

Kijk trouwens niet naar al deze 'linksen'berichten op internet, zeggen ze: "Ik heb het vereiste bedrag betaald / betaald, ze hebben me een code gestuurd, alles is hersteld." Onzin! Dit alles is geschreven door de ontwikkelaars van het virus om potentieel aan te trekken, pardon, "sukkels". Maar volgens de normen van een gewone gebruiker zijn de betalingsbedragen vrij ernstig: van honderden tot enkele duizenden of tienduizenden euro's of dollars.

Laten we nu eens kijken naar de nieuwste soorten virussen, zoalstypen die relatief recent zijn geregistreerd. Ze lijken allemaal praktisch op elkaar en behoren niet alleen tot de categorie ransomware, maar ook tot de groep zogenaamde ransomware. In sommige gevallen gedragen ze zich correcter (zoals paycrypt), zoals het sturen van formele zakelijke voorstellen of berichten dat iemand geeft om de veiligheid van de gebruiker of organisatie. Zo'n ransomware-virus misleidt de gebruiker eenvoudig met zijn bericht. Als hij zelfs maar de geringste actie onderneemt om te betalen, zal alles - "echtscheiding" volledig zijn.

XTBL-virus

Het relatief recente XTBL-virus kan dat welbehoren tot de klassieke ransomwareversie. Meestal komt het het systeem binnen via e-mailberichten met bijlagen in de vorm van bestanden met de extensie .scr, de standaard Windows-screensaver. Het systeem en de gebruiker denken dat alles in orde is en activeren het bekijken of opslaan van de bijlage.

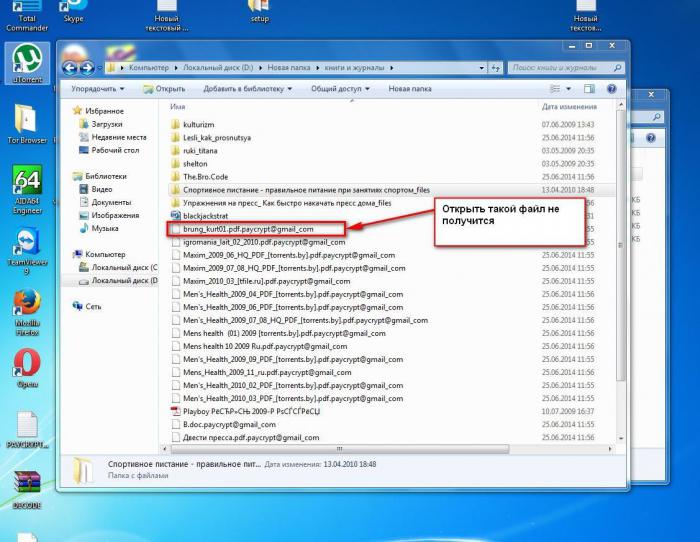

Helaas leidt dit tot trieste gevolgen:bestandsnamen worden geconverteerd naar een set tekens en .xtbl wordt toegevoegd aan de hoofdextensie, waarna een bericht wordt verzonden naar het gewenste e-mailadres over de mogelijkheid van decodering na betaling van het opgegeven bedrag (meestal 5 duizend roebel).

CBF-virus

Dit type virus behoort ook tot de klassiekers van het genre.Het verschijnt op het systeem na het openen van e-mailbijlagen en hernoemt vervolgens de gebruikersbestanden door aan het einde een extensie toe te voegen zoals .nochance of .perfect.

Helaas is de decodering van het ransomware-virusHet is niet mogelijk om de inhoud van de code van dit type te analyseren, zelfs niet in het stadium van zijn verschijning in het systeem, aangezien het zichzelf vernietigt na de voltooiing van zijn acties. Zelfs wat velen geloven dat een universele tool zoals RectorDecryptor is, helpt niet. Nogmaals, de gebruiker ontvangt een brief waarin om betaling wordt gevraagd, die twee dagen krijgt.

Breaking_Bad virus

Dit type bedreiging werkt op dezelfde manier, maar hernoemt bestanden standaard door .breaking_bad aan de extensie toe te voegen.

De situatie is hier niet toe beperkt.In tegenstelling tot eerdere virussen, kan deze een andere extensie maken - .Heisenberg, dus het is niet altijd mogelijk om alle geïnfecteerde bestanden te vinden. Breaking_Bad (ransomware-virus) is dus een vrij ernstige bedreiging. Overigens zijn er gevallen waarin zelfs het gelicentieerde Kaspersky Endpoint Security 10-pakket dit type bedreiging doorlaat.

[email protected]

Hier is nog een, misschien wel de meest ernstige bedreiging,die vooral gericht is op grote commerciële organisaties. In de regel komt er een brief naar een afdeling met ogenschijnlijk wijzigingen in de leveringsovereenkomst of zelfs alleen een factuur. De bijlage kan een gewoon .jpg-bestand (zoals een afbeelding) bevatten, maar vaker een uitvoerbaar .js-script (Java-applet).

Hoe kan ik dit type ransomware-virus decoderen?Te oordelen naar het feit dat daar een onbekend RSA-1024-algoritme wordt gebruikt, absoluut niet. Zoals de naam al doet vermoeden, is het een 1024-bits coderingssysteem. Maar als iemand het zich herinnert, wordt 256-bits AES tegenwoordig als de meest geavanceerde beschouwd.

Ransomware: bestanden desinfecteren en decoderen met antivirussoftware

Tot op heden, om dergelijke bedreigingen te decoderener is nog geen type oplossing gevonden. Zelfs meesters op het gebied van antivirusbescherming als Kaspersky, Dr. Web en Eset kunnen de sleutel tot het oplossen van het probleem niet vinden wanneer het ransomware-virus het in het systeem heeft geërfd. Hoe bestanden desinfecteren? In de meeste gevallen wordt aangeraden om een verzoek te sturen naar de officiële website van de antivirusontwikkelaar (overigens alleen als het systeem software van deze ontwikkelaar heeft gelicentieerd).

In dit geval moet u meerdere versleuteldebestanden, evenals hun "gezonde" originelen, indien aanwezig. Over het algemeen bewaren weinig mensen kopieën van gegevens, dus het probleem van hun afwezigheid verergert de toch al onaangename situatie alleen maar.

Mogelijke manieren om een bedreiging handmatig te identificeren en te verhelpen

Ja, scannen met conventionele antivirussen detecteert bedreigingen en verwijdert ze zelfs van het systeem. Maar hoe zit het met de informatie?

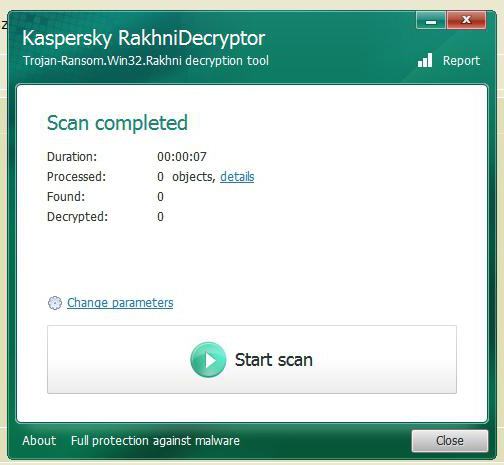

Sommigen proberen te gebruikendecoderprogramma's zoals het reeds genoemde RectorDecryptor-hulpprogramma (RakhniDecryptor). Laten we meteen opmerken: dit zal niet helpen. En in het geval van het Breaking_Bad-virus kan het alleen maar schade aanrichten. En dat is waarom.

Het is een feit dat mensen dergelijke virussen makenproberen zichzelf veilig te houden en anderen te instrueren. Bij het gebruik van decoderingshulpprogramma's kan het virus zo reageren dat het hele systeem "wegvliegt", en met de volledige vernietiging van alle gegevens die zijn opgeslagen op harde schijven of logische partities. Dit is om zo te zeggen een indicatieve les voor de opbouw van al diegenen die niet willen betalen. We kunnen alleen maar hopen op de officiële antiviruslaboratoria.

Kardinale methoden

Als het echter echt slecht gaat, moet u dat doeninformatie om te doneren. Om volledig van de dreiging af te komen, moet u de volledige harde schijf formatteren, inclusief virtuele partities, en vervolgens het "besturingssysteem" opnieuw installeren.

Helaas is er geen andere uitweg. Zelfs het terugdraaien van het systeem naar een specifiek opgeslagen herstelpunt helpt niet. Het virus kan verdwijnen, maar de bestanden blijven versleuteld.

In plaats van een nawoord

Tot slot moet worden opgemerkt dat de situatie als volgt is:Het ransomware-virus dringt het systeem binnen, doet zijn vuile werk en wordt door geen enkele bekende methode genezen. Antivirusbescherming was niet voorbereid op dit soort bedreigingen. Het behoeft geen betoog dat u een virus na blootstelling kunt detecteren of verwijderen. Maar de versleutelde informatie blijft onooglijk. Dus ik zou willen hopen dat de knapste koppen van antivirussoftwarebedrijven toch een oplossing zullen vinden, hoewel het, te oordelen naar de coderingsalgoritmen, erg moeilijk zal zijn om te doen. Denk bijvoorbeeld aan de Enigma-coderingsmachine, die de Duitse marine had tijdens de Tweede Wereldoorlog. De beste cryptografen konden het probleem van het algoritme voor het decoderen van berichten niet oplossen totdat ze het apparaat in handen hadden. Dit is hier het geval.