この記事では、DMZの概念を詳しく見ていきます。 DMZとは何か、それがどのように表示されるのか、DMZの設定方法についての質問に答えてみましょう。誰でもこのトピックに関する少なくとも一般的な情報を学ぶことができます。

非武装地帯の出現の理由

今では、コンピュータを持たない企業を見つけることができなくなります。また、コンピュータがある場合は、それらを結合する内部ローカルネットワークもあります。

単独で、共通の内部ローカルネットワークは非常に実用的で安全です。しかし、世界的なインターネットの出現により、状況は少し複雑になっています。現在、大多数の企業がワールドワイドウェブのサービスを利用しています。誰もが興味のある情報をほんの数秒で見つけられるので、これはワークフローを非常に容易にします。

しかしインターネットの発達に伴い、脅威もありました外部からの会社の一般的なローカルネットワークへの侵入。まず第一に、World Wide Webのすべてのユーザーが利用できるパブリックインターネットサービスを提供しているこの関連企業。攻撃者がWebサービスにアクセスすると、内部ローカルネットワークに接続されている任意のコンピューターに保存されている個人情報にもアクセスできるという危険がありました。これにより、DMZを作成することで解決されるいくつかの問題が発生しました。

元のソース

DMZについて最初に知っておくべきことは、ターン、「非武装地帯」という名称に由来する軍事用語。これは、2つの戦争状態の間にある特定の領域の領域を意味します。特別な作戦、妨害行為、スパイ行為など、いかなる形態の軍事活動も禁止されています。

非武装地帯DMZ:アーキテクチャと実装

元の用語の解釈から、DMZはあらゆる種類の悪意のある活動が禁止されている地形の特定の領域であることが明らかになります。そして、これは、これの本質全体を非常によく特徴付けています。

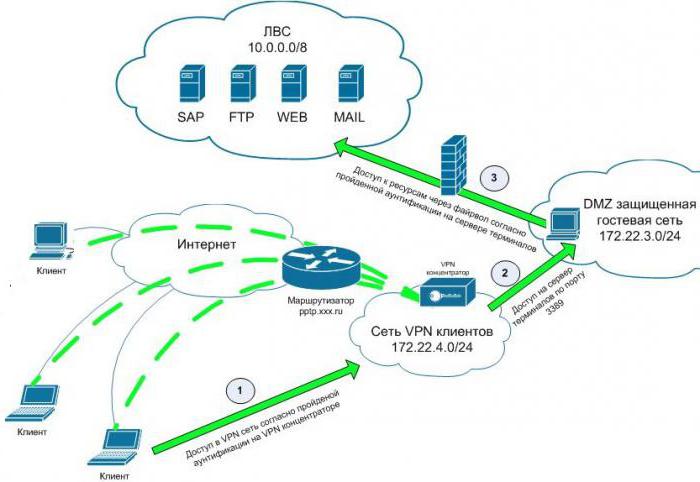

DMZの概念そのものについて理解する必要があるのは、これは非常にシンプルなソリューションであり、コンピュータネットワークの別のセグメントを作成し、すべての外部インターネットホスティングおよび企業の内部ネットワークから分離します。これは、制御の制限またはインターネットと内部ネットワークの両方へのアクセスの完全な禁止でもあります。

別のネットワークセグメントを作成するのは簡単です。 これには、ファイアウォールまたはファイアウォールが使用されます。 「ファイアウォール」という言葉自体は、有名なハッカーに関する映画から一般ユーザーには知られているかもしれませんが、それが何であるかを知っている人はほとんどいません。

ファイアウォールはソフトウェアとハードウェアですオペレーター(管理者)が設定したルールに従って、ネットワークをセクターに分割し、着信ネットワークトラフィックをフィルタリングできるコンピューターネットワークのユニット。また、不正な侵入があった場合、攻撃者は、分離されたセクター内にあるファイルにのみアクセスでき、他のファイルには影響を与えません。

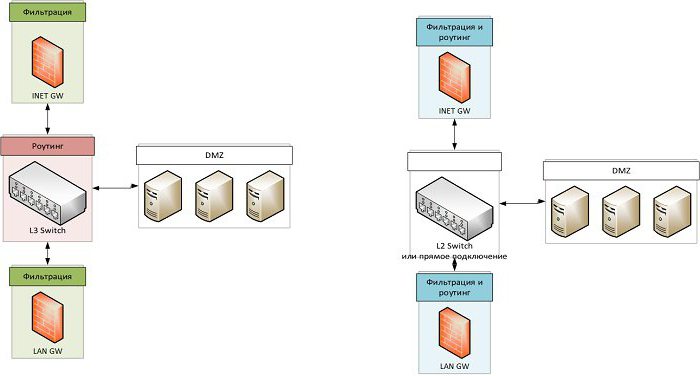

少なくとも2種類のDMZ構成があります-1つのファイアウォールを使用するか、多くのファイアウォールを使用します。最初の構成では、ファイアウォールはネットワークを3つのセクターに分割します。

- 内部ネットワーク;

- DMZ;

- インターネットチャネル。

ただし、この方法では不十分です保護レベル。ほとんどの大企業は、依然として2番目の方法を使用しています-多数のファイアウォールを使用しています。この場合、攻撃者は独自のトラフィックフィルタを使用して、少なくとも1つの追加のシステム境界を克服する必要があります。これにより、セキュリティが大幅に向上します。

カスタマイズ

多くはすでに十分であると確信していますDMZについて学びました。これは、コンピュータネットワークのセキュリティを確保するためのシンプルで効果的な方法です。マルチチャネルインターネットルーターのユーザーは、ハッカーにとってこの独創的なトリックを自分で理解することができます。

DMZを構成するために必要なのは、出力することだけです。1つのデバイスをローカルネットワークとして、それぞれ別のケーブルを介してルーターの空きスロットに接続し、静的IPアドレスを割り当ててから、DMZウィンドウでアクティブにしてデバイスを再起動します。

操作する前に、次のことを確認してくださいすべてのデバイスには、最新バージョンの保護がインストールされています。その後、このシンプルで効果的な個人データの侵害に対する保護を自由に使用できます。

この記事では、DMZに関する最も重要な事実をすべて要約しました。それは、DMZとは何か、どのように機能するか、そして最も重要なこととして、その目的です。