間違いなく、多くのコンピューターユーザーインターネットだけでなくインターネットを利用している人も、AESデータ暗号化という言葉を聞いたことがあります。それがどのようなシステムであるか、どのアルゴリズムを使用するか、何のために使用されるか、かなり限定された人々の輪にはアイデアがあります。平均的なユーザーは、これを知る必要はありません。それでも、複雑な数学的計算や公式を掘り下げることなく、この暗号化システムを検討して、誰にでも理解できるようにします。

AES暗号化とは何ですか?

システム自体という事実から始めましょうユーザーが送信、受信、またはコンピューターに保存したデータの初期の外観を隠す一連のアルゴリズムを表します。情報の完全な機密性を確保する必要がある場合、インターネット技術で最もよく使用され、いわゆる対称暗号化アルゴリズムを指します。

AES暗号化タイプは、情報を保護された形式に変換し、送信側と受信側の両方に知られている同じキーの逆復号化。対称暗号化とは異なり、2つのキー(プライベートとパブリック)を使用できます。したがって、両方の当事者が正しい鍵を知っている場合、暗号化と復号化のプロセスはかなり簡単であると結論することは難しくありません。

歴史のビット

AES暗号化が初めて言及されたのは2000年、Rijndaelアルゴリズムが、1977年以来米国で標準となっているDESの後継者を選ぶ競争で勝者になったときです。

2001年、AESシステムは新しい連邦データ暗号化規格として正式に採用され、それ以来、至る所で使用されています。

AES暗号化のタイプ

アルゴリズムの進化には、いくつかのものが含まれています主にキーの長さの増加に関連する中間段階。現在、AES-128暗号化、AES-192およびAES-256の3つの主要なタイプが区別されています。

その名前はそれ自体が物語っています。 数値指定は、ビットで表された、使用される鍵の長さに対応します。さらに、AES暗号化はブロックタイプであり、固定長の情報のブロックを直接処理して各ブロックを暗号化します。これは、オープンメッセージの単一の文字を操作して暗号化された形式に変換するストリーミングアルゴリズムとは対照的です。 AESでは、ブロック長は128ビットです。

科学的に言えば、同じアルゴリズムこれは、AES-256暗号化を使用し、2次元配列(行列)を処理するときに、操作とコードの多項式表現に基づく操作を意味します。

どのように機能しますか?

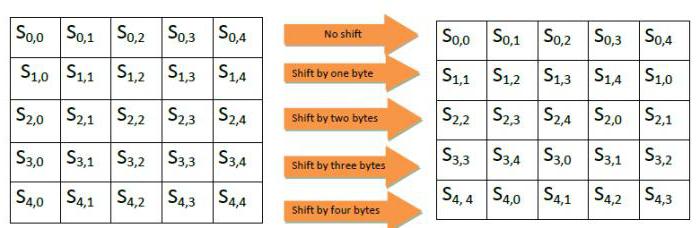

作業アルゴリズムはかなり複雑ですが、いくつかの基本的な要素の使用が含まれています。最初は、2次元マトリックス、変換サイクル(ラウンド)、ラウンドキー、および初期ルックアップテーブルと逆ルックアップテーブルが使用されます。

データ暗号化プロセスは、いくつかの段階で構成されています。

- すべてのラウンドキーの計算。

- メインのS-Boxテーブルを使用したバイト置換。

- さまざまな量を使用して形状をシフトします(上の図を参照)。

- マトリックス(フォーム)の各列内のデータの混合。

- 形状と丸い鍵の追加。

復号化は逆の順序で実行されますが、S-Boxテーブルの代わりに、前述の逆設定のテーブルが使用されます。

例を挙げれば、長さ4のキーを使用しますブルートフォースは16ステージ(ラウンド)しか必要としません。つまり、0000から1111までのすべての可能な組み合わせをチェックする必要があります。当然、このような保護は非常に迅速に解除されます。しかし、より大きなキーを使用する場合、16ビットの場合は65,536ステージ、256ビットの場合は1.1 x10になります。77..。そして、アメリカの専門家が述べたように、正しい組み合わせ(キー)を選択するには約149兆年かかります。

実際にネットワークをセットアップするときに何を使用するか:AES暗号化またはTKIP?

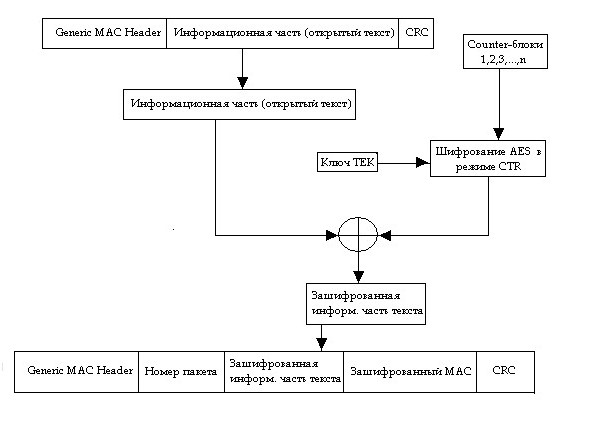

次に、AES-256を使用してワイヤレスネットワークで送受信されるデータを暗号化することに移りましょう。

原則として、どのルーター(ルーター)でも選択できるオプションはいくつかあります。AESのみ、TKIPのみ、およびAES + TKIPです。プロトコル(WEPまたはWEP2)に応じて使用されます。だが! TKIPは安全性が低く、54 Mbpsを超えるデータレートで802.11n接続をサポートしていないため、レガシーです。したがって、AESとWPA2-PSKセキュリティモードの優先使用に関する結論は、両方のアルゴリズムをペアで使用できますが、それ自体を示唆しています。

AESアルゴリズムの信頼性とセキュリティの問題

専門家の大声での発言にもかかわらず、暗号化の本質には単純な代数的記述があるため、AESアルゴリズムは理論的には依然として脆弱です。これはNielsFergussonによって指摘されました。そして2002年に、JosefPepschikとNicolasCourtoisは、潜在的なXSL攻撃を正当化する記事を発表しました。確かに、それは科学の世界で多くの論争を引き起こし、一部の人々は彼らの計算が誤っていると考えました。

2005年には、攻撃は、数学的な計算だけでなく、サードパーティのチャネルを使用する可能性があります。この場合、攻撃の1つは800回の操作後にキーを計算し、もう1つは2回後にキーを受け取りました32 操作(第8ラウンド)。

間違いなく、今日これシステムであり、1つのことではないにしても、最も先進的なシステムの1つと見なすことができます。数年前、ウイルス攻撃の波がインターネットを席巻しました。そこでは、ランサムウェアウイルス(およびランサムウェア)がコンピューターに侵入し、データを完全に暗号化し、復号化のためにかなりの金額を要求しました。同時に、メッセージは、暗号化がAES1024アルゴリズムを使用して実行されたことを示しています。これは、最近まで、自然界には存在しないと考えられていました。

それが真実であるかどうかにかかわらず、最も有名なものでさえKaspersky Labを含むウイルス対策ソフトウェアの開発者は、データを復号化しようとしたときに無力でした。多くの専門家は、かつて世界中の何百万ものコンピューターに感染し、それらの重要な情報を破壊した悪名高いI Love Youウイルスが、この脅威と比較して幼稚であることが判明したことを認めました。さらに、I Love Youはマルチメディアファイルを対象としており、新しいウイルスは大企業の機密情報にのみアクセスするようになりました。ただし、ここで使用されたのはAES-1024暗号化であったことを明白に主張する人は誰もいません。

結論

要約すると、いずれにせよ、あなたはすることができますAES暗号化は、使用されるキーの長さに関係なく、はるかに高度で安全であると言います。この特定の標準がほとんどの暗号システムで使用されており、特に複数の種類の暗号化を1つの全体に組み合わせることができる可能性が非常に高いため、近い将来の開発と改善の見通しがかなり広いことは驚くべきことではありません(たとえば、対称および非対称またはブロックおよびストリーミング暗号化の並列使用)。