Senza dubbio, molti utenti di computerchi lavora con Internet (e non solo) ha sentito parlare del termine crittografia dei dati AES. Che tipo di sistema è, quali algoritmi utilizza e per cosa viene utilizzato, una cerchia di persone abbastanza limitata ha un'idea. L'utente medio non ha bisogno di saperlo. Tuttavia, considereremo questo sistema crittografico, senza approfondire complessi calcoli e formule matematiche, in modo che chiunque possa capirlo.

Cos'è la crittografia AES?

Partiamo dal fatto che il sistema stessorappresenta un insieme di algoritmi che nascondono l'aspetto iniziale di alcuni dati trasmessi, ricevuti dall'utente o memorizzati su un computer. Viene spesso utilizzato nelle tecnologie Internet quando è necessario per garantire la completa riservatezza delle informazioni e si riferisce ai cosiddetti algoritmi di crittografia simmetrica.

Il tipo di crittografia AES presuppone l'uso perconversione delle informazioni in una forma protetta e decodifica inversa della stessa chiave, nota sia al lato mittente che a quello ricevente, a differenza della crittografia simmetrica, che prevede l'utilizzo di due chiavi: privata e pubblica. Pertanto, non è difficile concludere che se entrambe le parti conoscono la chiave corretta, il processo di crittografia e decrittografia è abbastanza semplice.

Un po 'di storia

Per la prima volta, la crittografia AES è stata menzionata nel 2000, quando l'algoritmo Rijndael divenne il vincitore nella competizione per la scelta del successore di DES, che è stato lo standard negli Stati Uniti dal 1977.

Nel 2001, il sistema AES è stato ufficialmente adottato come nuovo standard federale di crittografia dei dati e da allora è stato utilizzato ovunque.

Tipi di crittografia AES

L'evoluzione degli algoritmi ne ha inclusi diversifasi intermedie, che erano principalmente associate all'aumento della lunghezza della chiave. Oggi si distinguono tre tipi principali: crittografia AES-128, AES-192 e AES-256.

Il nome parla da solo. La designazione numerica corrisponde alla lunghezza della chiave utilizzata, espressa in bit. Inoltre, la crittografia AES è del tipo a blocchi, che lavora direttamente con blocchi di informazioni di lunghezza fissa, crittografandoli ciascuno, a differenza degli algoritmi di streaming che operano sui singoli caratteri di un messaggio aperto, traducendoli in forma crittografata. In AES, la lunghezza del blocco è di 128 bit.

Scientificamente parlando, gli stessi algoritmiche utilizza la crittografia AES-256, implica operazioni basate sulla rappresentazione polinomiale di operazioni e codici durante l'elaborazione di array bidimensionali (matrici).

Come funziona?

L'algoritmo di lavoro è comunque piuttosto complicatoinclude l'uso di diversi elementi di base. Inizialmente, vengono utilizzate una matrice bidimensionale, cicli di trasformazione (cicli), una chiave rotonda e tabelle di ricerca iniziale e inversa.

Il processo di crittografia dei dati consiste in diverse fasi:

- calcolo di tutte le chiavi rotonde;

- sostituzione dei byte utilizzando la tabella S-Box principale;

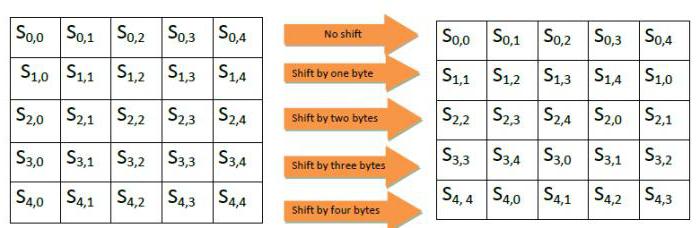

- cambiare forma utilizzando quantità diverse (vedi figura sopra);

- mescolare i dati all'interno di ciascuna colonna della matrice (modulo);

- aggiunta di forma e chiave tonda.

La decrittografia viene eseguita nell'ordine inverso, ma al posto della tabella S-Box, viene utilizzata la tabella delle impostazioni inverse, menzionata sopra.

Se fai un esempio, se hai una chiave di lunghezza 4la forza bruta richiede solo 16 stadi (round), cioè è necessario controllare tutte le possibili combinazioni, iniziando con 0000 e finendo con 1111. Naturalmente, tale protezione viene violata abbastanza rapidamente. Ma se prendi chiavi più grandi, ci vogliono 65.536 stadi per 16 bit e 1,1 x 10 per 256 bit.77... E come è stato affermato da esperti americani, ci vorranno circa 149 trilioni di anni per trovare la giusta combinazione (chiave).

Cosa usare quando si configura una rete in pratica: crittografia AES o TKIP?

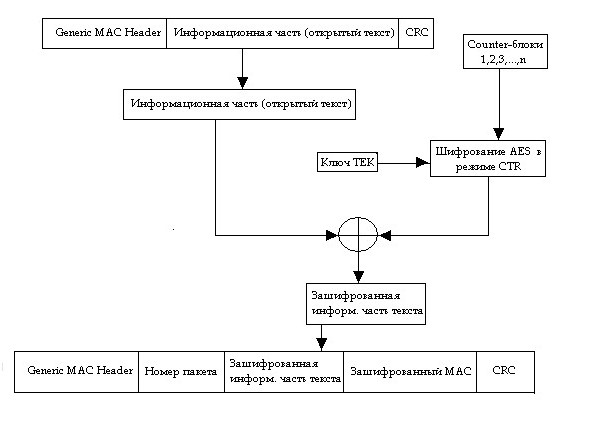

Ora passiamo all'uso di AES-256 per crittografare i dati trasmessi e ricevuti nelle reti wireless.

Di regola, in qualsiasi router (router)ci sono diverse opzioni tra cui scegliere: solo AES, solo TKIP e AES + TKIP. Vengono utilizzati a seconda del protocollo (WEP o WEP2). Ma! TKIP è legacy perché è meno sicuro e non supporta le connessioni 802.11n a velocità di dati superiori a 54 Mbps. Pertanto, la conclusione sull'uso prioritario di AES insieme alla modalità di sicurezza WPA2-PSK suggerisce se stessa, sebbene sia possibile utilizzare entrambi gli algoritmi in coppia.

Problemi di affidabilità e sicurezza per gli algoritmi AES

Nonostante le forti dichiarazioni degli esperti,Gli algoritmi AES sono teoricamente vulnerabili, poiché la natura stessa della crittografia ha una semplice descrizione algebrica. Questo è stato notato da Niels Fergusson. E nel 2002, Josef Pepschik e Nicolas Courtois hanno pubblicato un articolo che giustificava un potenziale attacco XSL. È vero, ha causato molte controversie nel mondo scientifico e alcuni hanno considerato i loro calcoli errati.

Nel 2005 è stato suggerito questol'attacco può utilizzare canali di terze parti, non solo calcoli matematici. Inoltre, uno degli attacchi ha calcolato la chiave dopo 800 operazioni e l'altro l'ha ricevuta dopo 232 operazioni (nell'ottavo round).

Senza dubbio, oggi questoe potrebbe essere considerato uno dei più avanzati, se non per prima cosa. Diversi anni fa, un'ondata di attacchi di virus ha invaso Internet, in cui un virus ransomware (e anche un ransomware), penetrando nei computer, ha completamente crittografato i dati, chiedendo una bella somma di denaro per la decrittazione. Allo stesso tempo, il messaggio ha notato che la crittografia è stata eseguita utilizzando l'algoritmo AES1024, che, come si credeva, fino a poco tempo fa, non esiste in natura.

Che sia vero o no, anche il più famosogli sviluppatori di software antivirus, incluso Kaspersky Lab, erano impotenti nel tentare di decrittografare i dati. Molti esperti hanno ammesso che il famigerato virus I Love You, che un tempo ha infettato milioni di computer in tutto il mondo e ha distrutto importanti informazioni su di essi, si è rivelato infantile rispetto a questa minaccia. Inoltre, I Love You era più mirato ai file multimediali e il nuovo virus stava ottenendo l'accesso esclusivamente alle informazioni riservate di grandi aziende. Tuttavia, nessuno si impegna ad affermare con tutta evidenza che è stata utilizzata la crittografia AES-1024.

conclusione

Per riassumere, in ogni caso, puoidiciamo che la crittografia AES è di gran lunga la più avanzata e sicura, indipendentemente dalla lunghezza della chiave utilizzata. Non sorprende che questo particolare standard sia utilizzato nella maggior parte dei criptosistemi e abbia prospettive piuttosto ampie di sviluppo e miglioramento nel prossimo futuro, soprattutto perché può anche essere molto probabile che diversi tipi di crittografia possano essere combinati in un unico insieme (ad esempio, l'uso parallelo di simmetrico e asimmetrico o blocco e streaming crittografia).