Muchos usuarios de redes informáticas enen general, un concepto como "rastreador" no es familiar. Intentaremos definir qué es un rastreador, en términos simples de un usuario no preparado. Pero primero, todavía hay que ahondar en la predeterminación del término en sí.

Sniffer: ¿que es un sniffer en términos de inglés y tecnología informática?

De hecho, no es nada difícil determinar la esencia de tal software o complejo hardware-software, si simplemente traduce el término.

Este nombre proviene de la palabra inglesaoler De ahí el significado del término en ruso "sniffer". ¿Qué es un rastreador en nuestro entendimiento? Un "sniffer" capaz de monitorear el uso del tráfico de la red, o, en otras palabras, un espía que puede interferir con el trabajo de las redes locales o orientadas a Internet, extrayendo la información que necesita en base al acceso a través de la transferencia de datos TCP / IP. protocolos.

Traffic Analyzer: ¿Cómo funciona?

Hagamos una reserva de inmediato:un sniffer, ya sea un software o un componente oportunista, es capaz de analizar e interceptar el tráfico (datos transmitidos y recibidos) exclusivamente a través de tarjetas de red (Ethernet). ¿Lo que sucede?

La interfaz de red no siempre está protegida por un firewall (de nuevo, software o hardware) y, por lo tanto, la interceptación de los datos transmitidos o recibidos se convierte en solo una cuestión de tecnología.

Dentro de la red, la información se transmite en segmentos.Dentro de un segmento, se supone que los paquetes de datos se envían a absolutamente todos los dispositivos conectados a la red. La información del segmento se envía a los enrutadores (enrutadores) y luego a los conmutadores (conmutadores) y concentradores (concentradores). La información se envía dividiendo paquetes para que el usuario final reciba todas las partes del paquete empaquetado de rutas completamente diferentes. Por lo tanto, "escuchar" todas las rutas potencialmente posibles de un suscriptor a otro o la interacción de un recurso de Internet con un usuario puede dar acceso no solo a información no cifrada, sino también a algunas claves secretas, que también pueden enviarse en dicha interacción. proceso. Y aquí la interfaz de red resulta completamente desprotegida, porque interviene un tercero.

¿Buenas intenciones y metas maliciosas?

Los rastreadores pueden usarse para bien y para mal.Sin mencionar el impacto negativo, vale la pena señalar que dichos sistemas de hardware y software a menudo son utilizados por administradores de sistemas que intentan rastrear las acciones del usuario no solo en la red, sino también su comportamiento en Internet en términos de recursos visitados, descargas activadas. a las computadoras o enviando desde ellas. ...

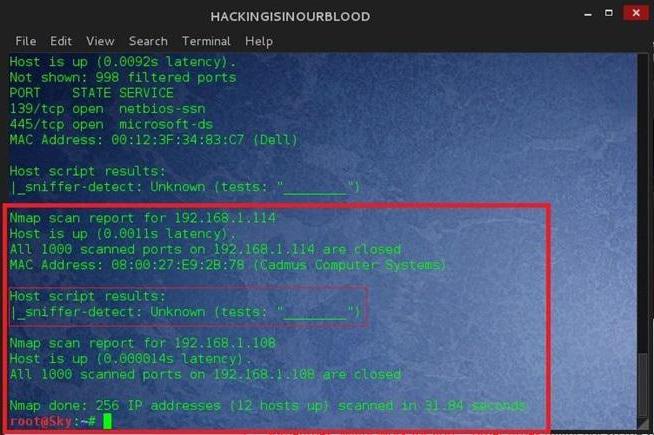

La técnica mediante la cual funciona el analizador de redes esSuficientemente simple. El rastreador determina el tráfico entrante y saliente del automóvil. Esta no es una IP interna o externa. El criterio más importante es la llamada dirección MAC, que es única para cualquier dispositivo conectado a la web global. En él se identifica cada máquina de la red.

Tipos de olfateadores

Pero también por tipos se pueden dividir en varios principales:

- hardware;

- software;

- hardware y software;

- subprogramas en línea.

Detección conductual de la presencia de un rastreador en la red.

El mismo rastreador de WiFi se puede detectar por cargaa la red. Si ve que la transferencia de datos o la conexión no está al nivel declarado por el proveedor (o el enrutador lo permite), debe prestar atención a esto de inmediato.

Por otro lado, el proveedor también puede ejecutarrastreador de software para rastrear el tráfico sin el conocimiento del usuario. Pero, por regla general, el usuario ni siquiera lo sabe. Pero la organización que brinda servicios de comunicación y conexiones a Internet, garantiza así al usuario total seguridad en términos de interceptación de inundaciones, clientes autoinstalables de redes peer-to-peer heterogéneas, troyanos, spyware, etc. Pero estas herramientas son más bien software y no tienen un efecto especial en la red o en los terminales de los usuarios.

Recursos en línea

Pero un analizador de tráfico puede ser especialmente peligroso.tipo en línea. Un sistema primitivo de piratería informática se basa en el uso de rastreadores. La tecnología en su forma más simple se reduce al hecho de que inicialmente el atacante se registra en un determinado recurso y luego carga una imagen en el sitio. Después de confirmar la descarga, se emite un enlace a un rastreador en línea, que se envía a una víctima potencial, por ejemplo, en forma de correo electrónico o el mismo SMS con el texto como “Recibiste una felicitación de alguien. Para abrir una imagen (postal), haga clic en el enlace ".

Los usuarios ingenuos hacen clic en el especificadohipervínculo, como resultado de lo cual se activa la identificación y transmisión de la dirección IP externa al atacante. Si hay una aplicación adecuada, no solo podrá ver todos los datos almacenados en la computadora, sino que también podrá cambiar fácilmente la configuración del sistema desde el exterior, lo que el usuario local ni siquiera adivinará, tomando tal cambio por el efecto. de un virus. Sí, solo el escáner dará cero amenazas durante el escaneo.

¿Cómo protegerse contra la interceptación de datos?

Ya sea un rastreador WiFi o cualquier otro analizador,todavía existen sistemas de protección contra el escaneo de tráfico no autorizado. Solo hay una condición: deben instalarse solo bajo la condición de total confianza en las "escuchas telefónicas".

A este software se le suele denominar"Anti-sniffers". Pero si lo piensa bien, estos son los mismos rastreadores que analizan el tráfico, pero bloquean otros programas que intentan obtener acceso no autorizado.

De ahí la pregunta legítima: ¿merece la pena instalar dicho software? ¿Quizás piratearlo por piratas informáticos causará aún más daño, o bloqueará por sí mismo lo que debería funcionar?

En el caso más simple con sistemas Windows enes mejor utilizar un cortafuegos integrado para protegerse. A veces puede haber conflictos con el antivirus instalado, pero más a menudo esto solo se aplica a los paquetes gratuitos. Las versiones profesionales compradas o activadas mensualmente no tienen tales desventajas.

En lugar de un epílogo

Eso es todo lo que hay en el concepto de "rastreador".Parece que muchos ya han descubierto qué es un rastreador. Finalmente, la pregunta sigue siendo diferente: ¿qué tan correctamente utilizará un usuario normal estas cosas? Y luego, de hecho, entre los usuarios jóvenes, a veces se puede notar una tendencia al vandalismo informático. Piensan que piratear la "computadora" de otra persona es algo así como una competencia interesante o una autoafirmación. Desafortunadamente, ninguno de ellos ni siquiera piensa en las consecuencias, y es muy fácil identificar a un atacante usando el mismo rastreador en línea por su IP externa, por ejemplo, en el sitio web WhoIs. Sin embargo, como ubicación, se indicará la ubicación del proveedor, sin embargo, el país y la ciudad se determinarán con precisión. Bueno, entonces el asunto es pequeño: o una llamada al proveedor para bloquear el terminal desde el que se realizó el acceso no autorizado, o un caso judicial. Saca tus propias conclusiones.

Con el programa instalado, las definicionesla ubicación del terminal desde el que se realiza el intento de acceso, la situación es aún más sencilla. Pero las consecuencias pueden ser catastróficas, porque no todos los usuarios usan esos anonimizadores o servidores proxy virtuales y no tienen idea de cómo ocultar su IP en Internet. Y valdría la pena aprender ...