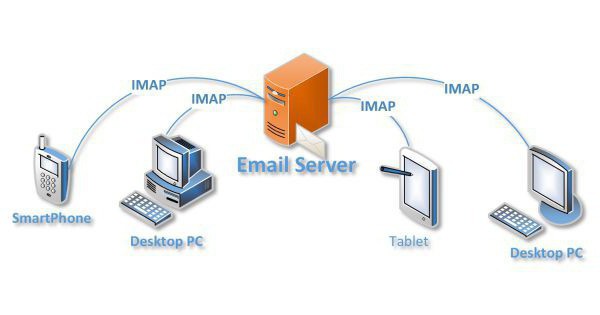

A medida que se difunde la tecnología de la informaciónla cuestión de la seguridad se vuelve importante. Además, es necesario trabajar varios aspectos y desarrollos relativamente diferentes. Por ejemplo, seguridad IMAP: ¿qué es? ¿Qué tan confiable es el Protocolo de acceso a mensajes de Internet? Qué ventajas tiene, por qué se desarrolló, qué versiones existen y cómo funciona: este es un breve recuento del contenido del artículo con el que ahora se está familiarizando.

¿Qué es IMAP?

¿Por qué se desarrolló IMAP?

Ventajas sobre POP3

¿Por qué se empezó a utilizar este protocolo en particular? El hecho es que el correo IMAP ofrece, además de lo anterior, una serie de otras ventajas:

- La conexión no se interrumpe mientras la interfaz de usuario está activa.

- Los mensajes se descargan solo si existen requisitos apropiados por parte del cliente.

- Puede ser accedido por varias personas al mismo tiempo, mientras que cada una de ellas podrá monitorear todos los cambios realizados.

- El cliente puede crear, cambiar el nombre y eliminar buzones, así como mover mensajes entre ellos. Además, si tiene la extensión de la lista de control de acceso IMAP 4, puede cambiar los derechos de acceso.

- Puede rastrear el estado del mensaje en sí (fue leído, eliminado, respondido, etc.). Los datos sobre tales acciones se denominan banderas y se almacenan en servidores.

- Los mensajes siempre se buscan en el servidor y existe un mecanismo de extensión explícito.

Mensajes y sus atributos

UID

Cada mensaje recibe su propio código de 32 bits.Se le agrega un identificador único. Juntos forman una secuencia de 64 bits, necesaria para identificar el mensaje. Esta es la seguridad IMAP. Cuanto más tarde llegue, más significativo será el UID. Este parámetro se utiliza como código de respuesta al seleccionar un buzón. No cambia durante una sesión o entre ellas. Si las condiciones técnicas requieren editar este parámetro, entonces el UID debe ser necesariamente mayor que antes. El mismo puerto IMAP se utiliza para transferir datos.

Número de secuencia del mensaje

Banderas de mensajes

- visto - el mensaje ha sido leído;

- respondió - envió la respuesta;

- reciente: el mensaje ha aparecido durante la sesión actual;

- borrador: se ha marcado como borrador;

- marcado: el usuario ha marcado este mensaje como importante;

- eliminado - eliminado.

Fecha y hora internas del mensaje

¿Cómo se determina qué valores deben estar enestos parámetros? Si el mensaje se entregó mediante el protocolo SMTP, se toma la hora y la fecha del destinatario final. Si se utiliza el comando de copia, se utilizan los parámetros del remitente. Puede establecer su propia hora y fecha; para esto, debe usar el comando append.

Interacción cliente-servidor

Puede haber dos casos en los que los datos enviadospor parte del cliente no están completos. La primera es que el argumento del comando se proporciona con un código que determinaba previamente el número de octetos que hay en la cadena. En segundo lugar, se requiere una respuesta del servidor. En ambos casos, el cliente recibe una solicitud para continuar el comando, que necesariamente comienza con un carácter como +. En el caso de que comience a llegar cierto tipo de datos, se deberá completar la transferencia, de lo contrario no será posible iniciar un nuevo proceso. La lectura, el análisis, la selección de parámetros y la transmisión de datos al servidor la realiza el receptor de protocolo. Cuando se completa el procesamiento del comando, se envía una respuesta al cliente con esta notificación. La información que no indica la finalización de la instrucción tiene el prefijo *. Se llama respuesta sin marcar. La práctica consiste en enviar estos servidores como respuesta a la solicitud de un cliente o por iniciativa propia. Su formato no depende del motivo por el que fueron enviados.

¿Y qué hay de los servicios populares comoGmail? La configuración de IMAP no está disponible para los usuarios normales, pero se puede realizar si envía un correo electrónico a través de un cliente especial. Pero esto es especialmente cierto solo para las cartas enviadas.

¿Y por qué se necesitan realmente las respuestas?Informan ejecución de información exitosa / no exitosa. La respuesta siempre aplica la misma etiqueta que utilizó el comando del cliente que inició el procedimiento. Por lo tanto, es posible el multiproceso de la transmisión de datos y no se confundirán con ellos mismos. Para aclarar la situación, se desarrollaron tres tipos de respuesta del servidor:

- Ejecución exitosa.

- Falla.

- Error de protocolo IMAP (ocurre cuando se usa un comando desconocido o el servidor reconoce que hay un problema de sintaxis).

La peculiaridad del cliente es que siempre debeEsté preparado para manejar cualquier respuesta que le llegue. Los datos deben registrarse de tal manera que el cliente pueda utilizarlos directamente, sin tener que enviar búsquedas al servidor. Puedes ver esto en Gmail. La configuración de IMAP se puede editar o cambiar gracias a los clientes de correo electrónico altamente funcionales.

Conclusión